Top10VPN ist redaktionell unabhängig. Wir können Provisionen erhalten, wenn Sie über Links auf unserer Seite ein VPN kaufen.

Was ist ein VPN (Virtuelles Privates Netzwerk)

Kurz gesagt

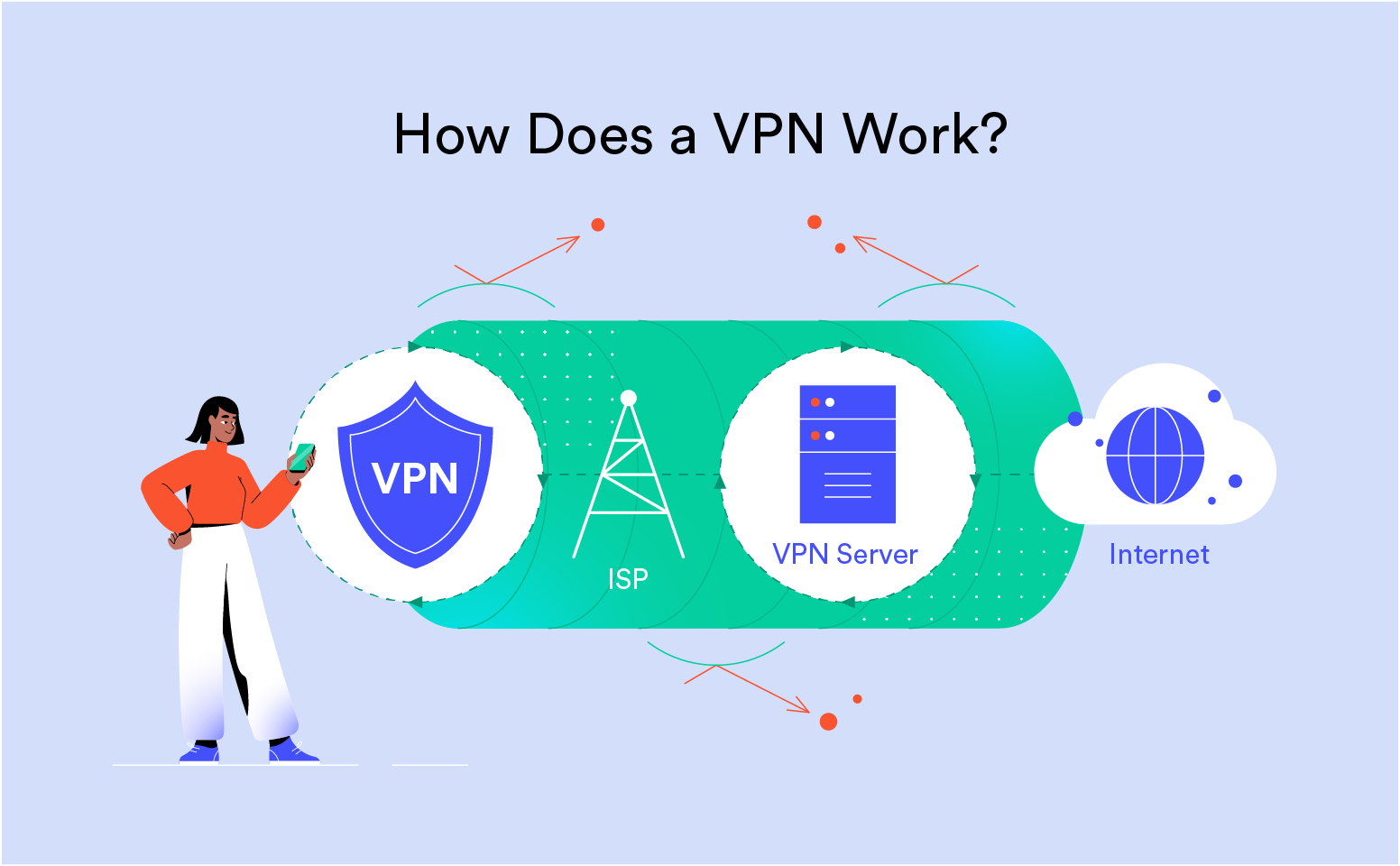

Ein virtuelles privates Netzwerk (VPN) ist eine Art Software, die im Hintergrund läuft, während Sie das Internet nutzen. Sie stellt eine verschlüsselte Verbindung zwischen Ihrem Gerät und einem entfernten Server her und verbirgt Ihren physischen Standort vor den Websites und Anwendungen, die Sie besuchen. Auf diese Weise können Sie geografische Beschränkungen und andere Arten der Internetzensur umgehen und verhindern außerdem, dass Dritte Ihre Surfaktivitäten sehen oder Ihre Daten in feindlichen Netzwerken abfangen können.

VPN-Software verschlüsselt Ihren Internetverkehr und leitet ihn über einen entfernten Server um, bevor er die gewünschte Website, den Dienst oder die Anwendung erreicht.

Es gibt verschiedene Arten von virtuellen privaten Netzwerken, aber die bei weitem gängigsten sind persönliche VPNs, die jeder auf seinen Geräten nutzen kann.

In diesem Einsteigerhandbuch zu VPNs erklären wir Ihnen, wie sie funktionieren, die verschiedenen Arten von VPN-Konfigurationen sowie die Vorteile und Einschränkungen bei der Verwendung eines persönlichen VPNs.

Wie funktioniert ein VPN?

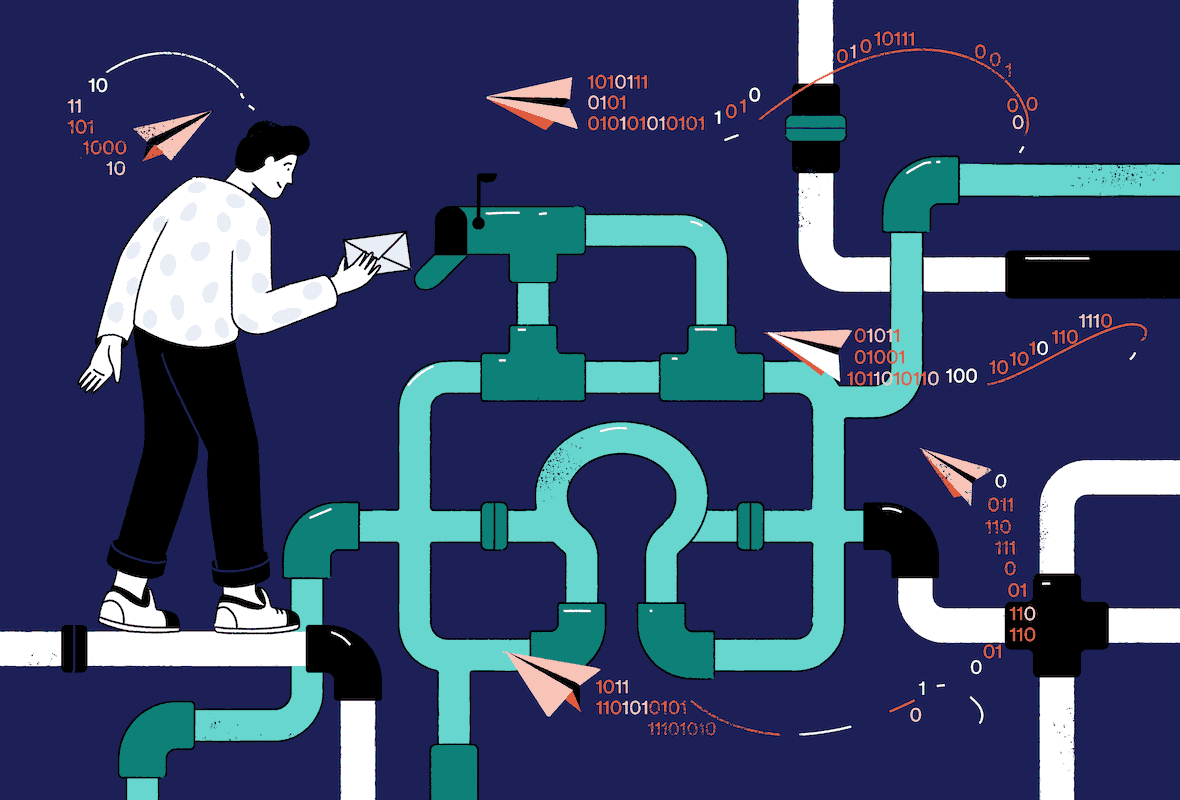

Ein VPN funktioniert, indem es eine verschlüsselte Verbindung zwischen Ihrem Gerät und einem entfernten VPN-Server herstellt. Diese sichere Verbindung wird als VPN-Tunnel bezeichnet.

Sobald die Verbindung hergestellt ist, werden alle Daten, die Ihr Gerät verlassen, durch den VPN-Tunnel an den VPN-Server weitergeleitet. Der VPN-Server leitet sie dann an die Website, die Sie besuchen, die Anwendung, die Sie verwenden, oder das Firmennetzwerk, auf das Sie aus der Ferne zugreifen, weiter.

Die Daten von der Website oder Anwendung gelangen dann auf demselben Weg zurück auf Ihr Gerät. Sie werden zunächst an den VPN-Server gesendet, der sie dann durch den VPN-Tunnel zu Ihrem Gerät überträgt.

Dieser Prozess besteht aus fünf wichtigen Phasen:

1. Handshake & Authentifizierung

Die VPN-Software auf Ihrem Gerät und der VPN-Server authentifizieren sich zunächst gegenseitig. Dies wird als VPN-Handshake bezeichnet.

Während des Handshakes initiiert der VPN-Client eine Verbindung zum VPN-Server und zeigt damit die Absicht an, einen sicheren Tunnel aufzubauen. Die beiden Computer verifizieren dann gegenseitig ihre Identität mit einem Passwort, einem digitalen Zertifikat oder einer anderen Authentifizierungsmethode.

Sobald die Authentifizierung abgeschlossen ist, wird diese Verbindung genutzt, um einen sicheren Verschlüsselungsschlüssel zwischen Client und Server auszutauschen. Dieser Schlüssel wird zur Ver- und Entschlüsselung der Daten an beiden Enden des VPN-Tunnels für Ihre gesamte Browsing-Sitzung verwendet.

EXPERTEN-TIPP: Für die schnellsten und sichersten VPN-Handshakes sollten Sie nach VPN-Diensten Ausschau halten, die den RSA-2048- oder RSA-4096-Algorithmus verwenden (nicht RSA-1024). Für zusätzlichen Schutz empfehlen wir außerdem die Verwendung von VPN-Protokollen, die mit Perfect Forward Secrecy eingerichtet sind.

2.Verschlüsselung

Nachdem die Verbindung zum VPN-Server hergestellt wurde, verwendet der VPN-Client auf Ihrem Gerät den vereinbarten “Schlüssel” und eine Verschlüsselungs-Chiffre, um alle Ihre Internetaktivitäten zu verschlüsseln.

Einfach ausgedrückt bedeutet dies, dass alle Klartextdaten, die mit Ihren Internetanfragen verbunden sind, in Buchstaben- und Zahlenfolgen umgewandelt werden, die nur für jemanden mit dem Entschlüsselungsschlüssel verständlich sind.

Webverkehr vor und nach der Verbindung mit einem VPN mit AES-256-Verschlüsselung.

3. Verkapselung

Ihr verschlüsselter Datenverkehr wird dann in eine zusätzliche Schicht unverschlüsselten Datenverkehrs eingewickelt, die Informationen darüber enthält, wie er zum VPN-Server geleitet werden soll. Dieser Vorgang wird als Verkapselung bezeichnet und von speziellen Tunneling-Protokollen durchgeführt.

Das ist so, als ob Sie einen Briefumschlag mit einem geschriebenen Brief darin in einen zweiten Umschlag mit einer neuen Adresse stecken würden. Ihre eigentliche Nachricht bleibt für die Außenwelt völlig verborgen.

Ihr VPN-Client übergibt dann den gekapselten Datenverkehr an Ihren Internetanbieter, der ihn an den VPN-Server weiterleitet. Aufgrund der Verschlüsselung ist das Einzige, was der ISP sehen kann, die IP-Adresse des VPN-Servers.

4. Entschlüsselung, Weiterleitung & Neuverschlüsselung

Beim Erreichen des VPN-Servers wird diese Verkapselungsschicht entfernt und die ursprünglichen Daten werden mithilfe des Verschlüsselungsschlüssels entschlüsselt.

Dies ist so, als würde man die äußere Schicht eines Briefes öffnen, um die ursprüngliche Nachricht im Inneren zu enthüllen – dadurch erhält der VPN-Server Zugriff auf das wahre Ziel Ihrer Verbindungsanfrage.

Der Server kann Ihre Anfrage dann an die von Ihnen gewünschte Website, den Dienst oder die Anwendung weiterleiten.

Wenn der Webserver die Informationen Ihrer Anfrage an Sie zurückschickt, sendet er sie an den VPN-Server, wo sie erneut verschlüsselt und durch den VPN-Tunnel zurückgeschickt werden, bis sie Ihr Gerät erreichen.

Die VPN-Client-Software auf Ihrem Gerät entschlüsselt dann die Daten, so dass sie lesbar auf Ihrem Bildschirm erscheinen können.

5. Hash-Authentifizierung

Als letzte Vorsichtsmaßnahme verwendet der VPN-Dienst auch Secure Hash Algorithms (SHA), um die Integrität der übertragenen Daten und Client-Server-Verbindungen zu authentifizieren. Diese stellen sicher, dass keine Informationen während der Übertragung zwischen Quelle und Ziel verändert wurden.

Wenn die alternative Nachricht, die der Client generiert, von der alternativen Nachricht, die der Server generiert hat, abweicht, bedeutet dies, dass die Nachricht verfälscht wurde und die Daten zurückgewiesen werden. Sind sie identisch, werden sie akzeptiert.

ANMERKUNG: Die SHA-Hash-Authentifizierung ist entscheidend, um Man-in-the-Middle-Angriffe zu verhindern.

VPN-Protokolle & Verschlüsselung

Dieser Prozess kann verschiedene Protokolle und Verschlüsselungscodes beinhalten, je nachdem, welchen VPN-Dienst Sie verwenden und wie dieser konfiguriert ist.

Das VPN-Protokoll bestimmt, wie der VPN-Tunnel gebildet wird, während der Verschlüsselungscode verwendet wird, um die Daten zu verschlüsseln, die durch diesen Tunnel fließen.

Je nach verwendetem Protokoll kann ein VPN unterschiedliche Geschwindigkeiten, Fähigkeiten und Schwachstellen aufweisen. Bei den meisten Diensten können Sie in den App-Einstellungen auswählen, welches Protokoll Sie verwenden möchten.

Hier finden Sie einen kurzen Überblick über die gängigsten VPN-Protokolle:

- OpenVPN: Open-Source, sicher und kompatibel mit fast allen VPN-fähigen Geräten.

- WireGuard: Sehr schnell, sicher und datenschonend.

- IKEv2/IPsec: Hervorragend für mobile VPN-Benutzer, kann aber von der NSA kompromittiert werden.

- SoftEther: Hervorragend zur Umgehung der Zensur geeignet, wird aber von vielen VPN-Diensten nicht unterstützt.

- L2TP/IPsec: Ein langsameres Protokoll, das ebenfalls im Verdacht steht, von der NSA gehackt worden zu sein.

- SSTP: Kommt gut mit Firewalls zurecht, kann aber anfällig für Man-in-the-Middle-Angriffe sein.

- PPTP: Veraltet, unsicher und sollte vermieden werden.

Die Verschlüsselungs-Chiffre ist der Algorithmus (d.h. eine Reihe von Regeln), der zum Ver- und Entschlüsseln von Daten verwendet wird.

Chiffren sind in der Regel mit einer bestimmten Schlüssellänge gekoppelt. Im Allgemeinen gilt: Je länger die Schlüssellänge, desto sicherer ist die Verschlüsselung. Zum Beispiel gilt AES-256 als sicherer als AES-128. Wir empfehlen, wenn möglich, ein VPN mit AES- oder ChaCha20-Verschlüsselung zu verwenden.

Arten von VPN-Verbindungen

Es gibt verschiedene Arten von VPNs je nachdem, welche Art von Verbindung ein Benutzer benötigt.

Persönliche VPN-Dienste sind für normale Internetnutzer gedacht, die ihre Privatsphäre, Sicherheit und Freiheit im Internet verbessern möchten. Aus diesem Grund werden sie manchmal auch als Verbraucher-VPNs bezeichnet.

Im Gegensatz dazu sind Remote Access VPNs, mobile VPNs und Site-to-Site VPNs alle Arten von Business VPNs. Sie wurden entwickelt, um Mitarbeitern an entfernten Standorten einen sicheren Zugriff auf interne Ressourcen zu ermöglichen.

Hier finden Sie einen kurzen Überblick über die einzelnen Arten von VPN-Diensten und wie sie sich voneinander unterscheiden:

Personal VPN Services

Ein persönlicher VPN-Dienst verbirgt Ihre IP-Adresse und Ihren Browserverlauf, während Sie in Ihrer Freizeit im Internet surfen.

Ein persönlicher VPN-Dienst bietet einzelnen Benutzern einen verschlüsselten Zugang zu einem entfernten VPN-Server, der dem VPN-Anbieter gehört.

Damit können Benutzer eine sichere Verbindung zu Servern an verschiedenen Standorten herstellen, die sie dann nutzen können, um ihre Identität zu schützen, ihren geografischen Standort zu verschleiern und sich der Überwachung zu entziehen, während sie im Internet surfen.

Proton VPN, ein persönlicher VPN-Dienst, auf einem Android-Handy verwendet.

Sie können auf den meisten Geräten verwendet werden, einschließlich iOS– und Android-Smartphones, macOS– und Windows-Computern, und sogar direkt auf Ihrem WiFi-Router zu Hause installiert werden.

Persönliche VPNs sind die häufigste Art von VPN-Dienst und auch die Art von VPN, auf die wir uns bei Top10VPN konzentrieren.

Remote Access VPNs

Unternehmen nutzen Fernzugriffs-VPNs, um wichtige Informationen privat zu halten.

Remote Access VPNs bieten Mitarbeitern einen verschlüsselten Zugang zum internen Netzwerk eines Unternehmens, während sie aus der Ferne arbeiten. Sie sind die häufigste Art von Unternehmens-VPN.

Im Gegensatz zu persönlichen VPN-Diensten sind Remote Access VPNs nicht für Benutzer gedacht, die auf Online-Dienste und Anwendungen zugreifen möchten.

Vielmehr sollen sie es den Mitarbeitern ermöglichen, unabhängig von ihrem physischen Standort sicher auf Unternehmensressourcen, -dateien und -anwendungen zuzugreifen, und sicherstellen, dass alle übertragenen Unternehmensdaten vor unbefugtem Zugriff oder Abhören geschützt sind.

ANMERKUNG: Beliebte Beispiele für Fernzugriffs-VPNs sind Access Server von OpenVPN und Cisco AnyConnect.

Mobile VPNs

Eine mobile VPN-Verbindung bleibt auch bei schlechtem Signal bestehen.

Ein mobiles VPN ähnelt einem Fernzugriffs-VPN, da es entfernte Mitarbeiter sicher mit einem Unternehmensnetzwerk verbindet.

Während Fernzugriffs-VPNs jedoch für Benutzer gedacht sind, die von einem festen Standort aus arbeiten, sind mobile VPNs für Benutzer gedacht, die regelmäßig zwischen Mobilfunk- und WiFi-Netzwerken wechseln oder deren Verbindung von Zeit zu Zeit unterbrochen werden kann.

Ein mobiles VPN ist so konzipiert, dass die Verbindung trotz dieser Unterbrechungen und Instabilitäten bestehen bleibt. Sie sind daher besonders nützlich für mobile Mitarbeiter, wie Feuerwehrleute oder Polizisten.

ANMERKUNG: Mobile VPNs sind mit jedem Gerät und jeder Netzwerkverbindung kompatibel. Sie sind nicht nur für Smartphone-Nutzer.

Site-to-Site VPNs

Unternehmen können Site-to-Site-VPNs verwenden, wenn sie Niederlassungen an verschiedenen Standorten haben.

Site-to-Site-VPNs werden verwendet, um ein einzelnes Unternehmensnetzwerk sicher auf mehrere verschiedene Räumlichkeiten oder Büroräume an unterschiedlichen physischen Standorten zu erweitern.

Sie unterscheiden sich von den anderen Arten von Unternehmens-VPNs dadurch, dass sie dazu dienen, zwei oder mehr Netzwerke miteinander zu verbinden, anstatt einen einzelnen Mitarbeiter mit dem Büronetzwerk zu verbinden.

ANMERKUNG: Im weiteren Verlauf dieses Artikels konzentrieren wir uns auf persönliche VPN-Dienste. Sie können jedoch mehr über VPNs für Unternehmen erfahren, indem Sie unseren speziellen Leitfaden lesen über VPN-Typen.

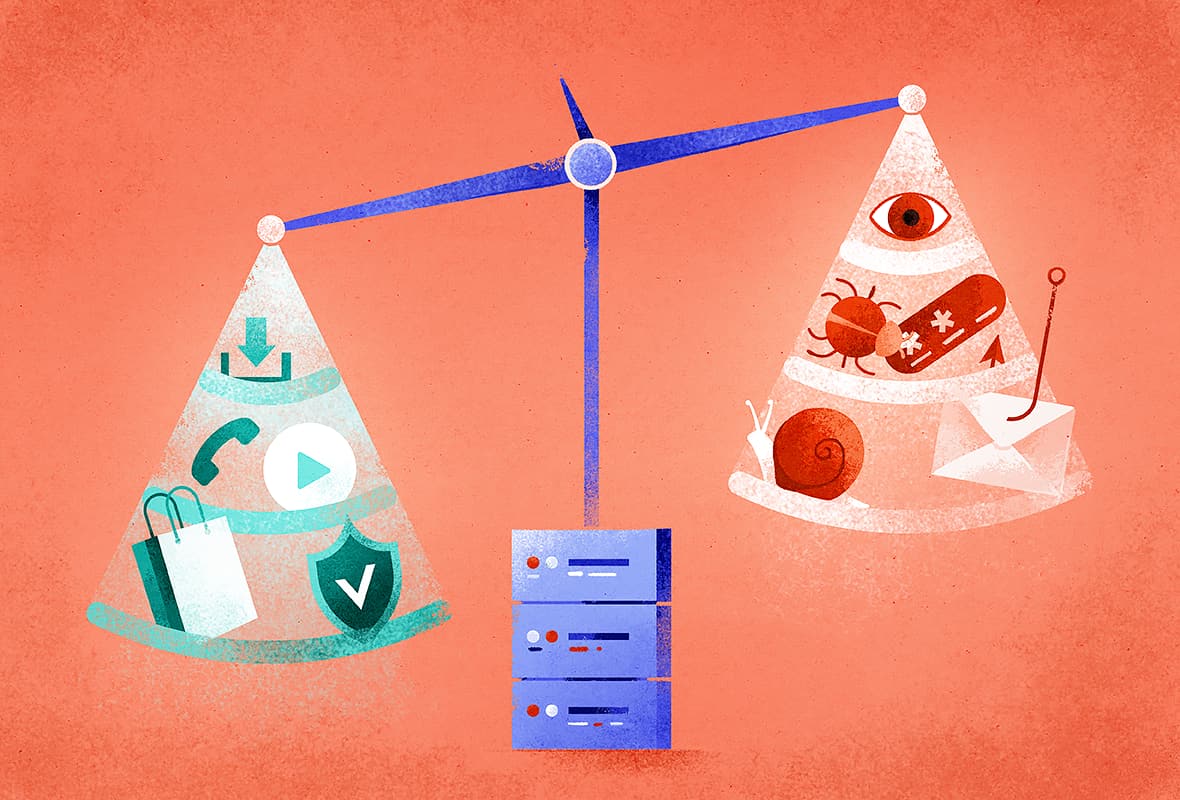

Vor- und Nachteile von VPNs

Wie wir bereits erwähnt haben, konzentrieren wir uns bei Top10VPN in erster Linie auf das Testen und Bewerten von persönlichen VPNs. Und auch heute noch gibt es eine Menge falscher oder irreführender Informationen darüber, was sie können und was sie nicht können.

Diese Fehlinformationen sind alles andere als ideal und machen es Anfängern schwer zu wissen, ob sie tatsächlich ein VPN brauchen oder nicht.

Lassen Sie uns also ein paar Dinge klarstellen. Ein persönliches VPN hat zwei Hauptvorteile:

- Es verbirgt Ihre IP-Adresse und Ihren geografischen Standort vor den Websites, Diensten und Anwendungen, die Sie nutzen. Ohne diese Informationen ist es viel schwieriger, Ihre Online-Aktivitäten mit Ihrer Identität in Verbindung zu bringen, was es wiederum schwieriger macht, Sie zu verfolgen, zu profilieren oder zu blockieren.

- Es verbirgt Ihre Aktivitäten vor Ihrem ISP oder Netzwerkadministrator. Durch die Verschlüsselung Ihrer Datenübertragungen ist es für Ihren ISP, Ihren Mobilfunkanbieter, Ihren WiFi-Administrator oder für Lauscher in einem öffentlichen WiFi-Netzwerk fast unmöglich zu sehen, welche Websites Sie besuchen, welche Dateien Sie hoch- oder herunterladen oder welche persönlichen Daten Sie auf HTTP-Websites eingeben.

Dank dieser beiden Funktionen kann ein VPN für verschiedene Zwecke verwendet werden, die mit der Verbesserung des Datenschutzes, der Sicherheit und des Zugangs zum Internet zusammenhängen.

Hier sind die beliebtesten Gründe, warum Menschen ein VPN nutzen, aus einer Umfrage, die wir in Zusammenarbeit mit GlobalWebIndex durchgeführt haben:

Daten aus unserer Globalen VPN-Nutzungsstatistik.

Und die Tabelle unten fasst alles zusammen, was Sie mit einem VPN tun können und was nicht:

| Was Sie mit einem VPN tun können | Was Sie mit einem VPN nicht tun können |

|---|---|

| Schützen Sie sich vor dem Abfangen von Datenverkehr und Man-in-the-Middle-Angriffen, wenn Sie ungesicherte öffentliche WiFi-Netzwerke nutzen. | Schützen Sie sich vor allen Formen von Cyberangriffen, insbesondere vor solchen, die Sie dazu verleiten, Malware herunterzuladen oder persönliche Daten preiszugeben. |

| Fälschen Sie Ihren Standort, um geobeschränkte Filme und Fernsehsendungen, Videospiele oder Sportereignisse freizugeben, die in Ihrer geografischen Region nicht verfügbar sind. | Verstecken Sie Ihren physischen Standort vor Websites und Anwendungen, die WiFi Location Tracking verwenden. Die meisten VPNs können auch die GPS-Standortdaten Ihres Geräts nicht fälschen. |

| Erschweren Sie es Internetanbietern, Werbetreibenden, Schulen, Arbeitgebern und Regierungsbehörden, Ihre Surfaktivitäten zu überwachen und aufzuzeichnen. | Ein VPN wird ein bestimmtes Unternehmen nicht daran hindern, Sie z.B. über Cookies, Fingerabdrücke oder Verhaltensprofile zu verfolgen. |

| Hindern Sie Ihren Internetanbieter daran, Ihre Verbindung beim Streaming, Spielen und Torrenting zu drosseln. | Netflix, HBO Max oder einen anderen Streaming-Dienst kostenlos ansehen. |

| Zugang zu Websites und Inhalten, die von der Regierung zensiert werden, oder Freigabe von Websites in der Schule und am Arbeitsplatz. | Verstecken Sie Ihre Surfaktivitäten vor Arbeitgebern und WiFi-Administratoren in Schulen, die Software zur Bildschirmüberwachung einsetzen. |

| Umgehen Sie IP-basierte Webseiten-Sperren. | Verhindern Sie, dass Ihr ISP Ihre echte IP-Adresse und Ihren Standort erfährt. |

| Verhindern Sie standortbasierte Preisdiskriminierung beim Online-Shopping. | Verhindern Sie Preisdiskriminierungstaktiken, die auf Tracking-Cookies oder anderen Formen der Profilerstellung basierend auf dem Surfverhalten beruhen. |

| Ermöglichen Sie entfernten Mitarbeitern einen zuverlässigen und sicheren Zugang zu sensiblen Dateien und Ressourcen im internen Netzwerk des Unternehmens. | Umgehen Sie E-Mail- oder kontobasierte Website-Sperren. |

| Verstecken Sie vor Ihrem ISP oder Mobilfunkanbieter, wie viele Daten Sie verbrauchen. Ein VPN erhöht sogar Ihren Datenverbrauch. |

Nützliche Ressourcen

Wenn Sie noch weitere Fragen zu VPNs haben, finden Sie in den unten aufgeführten Leitfäden ausführlichere Antworten: