We belichten ook de oorsprong van deze protocollen, geven je inzicht in de mensen achter de ontwikkeling ervan en leggen de verschillen in hun werking uit.

Top10VPN heeft een onafhankelijke redactie. We kunnen commissie krijgen als je een VPN aanschaft via onze links.

WireGuard vs. OpenVPN

In het kort

Het laatste WireGuard-protocol biedt aanzienlijk betere prestaties dan OpenVPN en is efficiënter, met 15% minder gegevensgebruik. Bovendien gaat het beter om met netwerkovergangen en blijft het sterk op het gebied van beveiliging. OpenVPN daarentegen heeft een betrouwbare reputatie, is meer gericht op privacy en wordt door meer VPN-diensten ondersteund.

OpenVPN werd uitgebracht in 2001 en wordt traditioneel gezien als de gouden standaard in de industrie. Maar het nieuwe WireGuard VPN-protocol is sinds de release in 2015 op het toneel verschenen en dreigt die kroon nu van OpenVPN af te pakken.

In deze diepgaande gids vergelijken we OpenVPN en WireGuard om te zien welk VPN-protocol je het beste kunt gebruiken.

Onze uitgebreide testen onthullen welk van de protocollen het beste is op zeven belangrijke gebieden, waaronder veiligheid, snelheid, privacy, gebruiksgemak en meer.

Waarom op ons vertrouwen?

We zijn volledig onafhankelijk en beoordelen VPN’s sinds 2016. Ons advies is gebaseerd op onze eigen testresultaten en wordt niet beïnvloed door financiële incentives. Ontdek wie wij zijn en hoe we VPN’s testen.

| VPN’s getest | 61 |

| Totaal aantal testuren | meer dan 30.000 |

| Gecombineerde jaren aan ervaring | meer dan 50 jaar |

Samenvattende tabel: WireGuard vs. OpenVPN

Hier is een korte samenvatting van hoe OpenVPN en WireGuard zich vergelijken in elke belangrijke categorie:

| Categorie | Winnaar |

|---|---|

| Snelheid | WireGuard

WireGuard is twee keer zo snel als OpenVPN, mits correct geïmplementeerd. |

| Beveiliging en encryptie | Gelijk

|

| Privacy en logboekbeleid | OpenVPN

OpenVPN kan eenvoudig worden geconfigureerd om logboekloos te zijn, terwijl VPN’s mitigaties moeten inbouwen om de privacy van gebruikers te waarborgen als ze WireGuard gebruiken. |

| Gegevensgebruik | WireGuard

OpenVPN voegt een gegevensoverhead toe van wel 20%, terwijl WireGuard slechts 4% meer gegevens gebruikt (vergeleken met het niet gebruiken van een VPN). |

| Mobiliteit | WireGuard

WireGuard biedt een betrouwbaardere verbinding voor mobiele gebruikers dan OpenVPN omdat het beter omgaat met netwerkveranderingen. |

| Censuur omzeilen | OpenVPN

OpenVPN is beter in het omzeilen van censuur (bijv. de Great Firewall van China) omdat het TCP-poort 443 kan gebruiken. |

| VPN- en apparaatcompatibiliteit | OpenVPN

OpenVPN wordt op dit moment door aanzienlijk meer VPN-diensten ondersteund en is compatibel met veel meer apparaten dan WireGuard. |

Snelheid

SAMENVATTING: WireGuard is een veel sneller protocol dan OpenVPN. Voor activiteiten waarbij snelheid cruciaal is, zoals gamen of streamen, raden we aan om WireGuard te gebruiken.

Winnaar: WireGuard

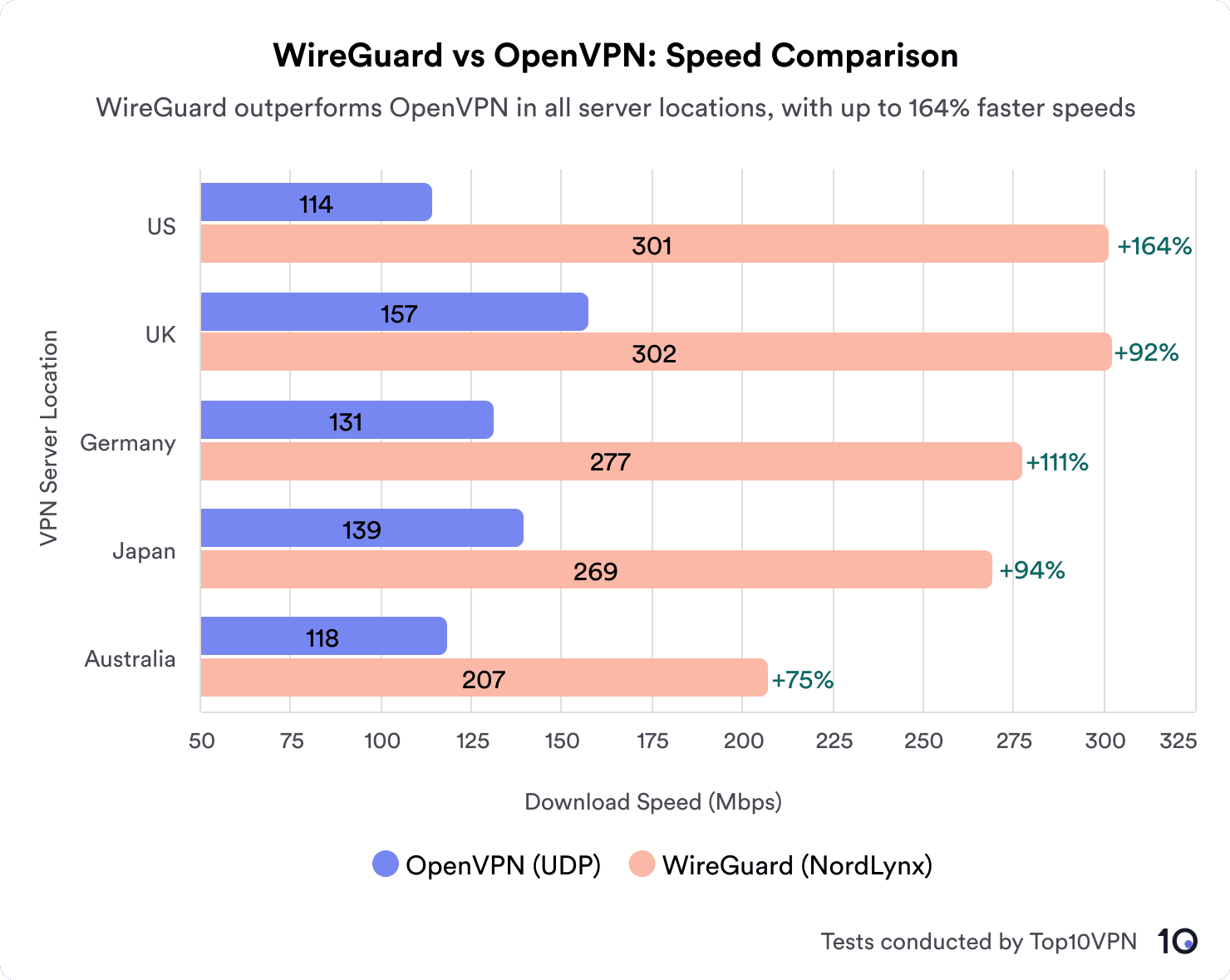

We maakten verbinding met NordVPN-servers over de hele wereld met zowel OpenVPN en WireGuard en registreerden onze verbindingssnelheden:

Uit onze resultaten bleek dat WireGuard consequent meer dan 75% sneller was dan OpenVPN, ongeacht de locatie of het apparaat dat we gebruikten.

Op verbindingen over kortere afstanden was het verschil nog groter, waarbij WireGuard bijna drie keer zo snel was als OpenVPN.

Onze testresultaten komen ook overeen met andere tests van NordVPN en WireGuard.

WireGuard maakt ook veel sneller verbinding dan OpenVPN. Dit is cruciaal, omdat je bij een wegvallende verbinding of een onderbroken VPN-tunnel snel weer online wilt zijn.

Uit een onderzoek van Ars Technica bleek dat het wel 8 seconden kan duren voordat een OpenVPN-verbinding tot stand komt, terwijl WireGuard dit in slechts 100 milliseconden doet.

Over het algemeen is OpenVPN aanzienlijk langzamer dan WireGuard op onze snelle internetverbinding. Als je echter een VPN gebruikt met een verbinding van 100 Mbps of minder, zal het snelheidsverlies minder opvallen.

Encryptie en beveiliging

SAMENVATTING: Zowel WireGuard als OpenVPN zijn zeer veilige VPN-protocollen met sterke versleuteling. De keuze tussen beide hangt vooral af van persoonlijke voorkeur.

Als je wantrouwig staat tegenover nieuwe technologieën of graag meer controle hebt over je beveiligingsinstellingen, is OpenVPN waarschijnlijk een betere optie voor jou. Als je daarentegen een efficiëntere en gestroomlijnde codebase verkiest, dan is WireGuard de juiste keuze.

Winnaar: Geen duidelijke winnaar. Het is een gelijkspel.

| OpenVPN | WireGuard | |

|---|---|---|

| Encryptiecijfers en authenticatieprotocollen | AES, Blowfish, Camellia, ChaCha20, Poly1305 & meer | ChaCha20, Poly1035 |

| Perfect Forward Secrecy | Ondersteund | Ondersteund |

| Bekende kwetsbaarheden | Geen | Geen |

Met OpenVPN kun je een breed scala aan encryptiecijfers en authenticatiealgoritmen gebruiken, terwijl WireGuard slechts een vaste set heeft voor elke release.

Dit betekent dat OpenVPN snel kan worden geconfigureerd om andere algoritmen te gebruiken als er een kwetsbaarheid wordt ontdekt, terwijl WireGuard een software-update nodig heeft voor alle apparaten. Dit voorkomt dat apparaten een onveilige code gebruiken.

Zowel WireGuard als OpenVPN hebben momenteel geen bekende beveiligingsproblemen.

OpenVPN gebruikt de OpenSSL-bibliotheek voor encryptie, die voor het eerst werd uitgebracht in 1998 en grondig is getest over een lange periode. De bibliotheek ondersteunt een groot aantal encryptiecijfers, waaronder AES, Blowfish en ChaCha20.

WireGuard, ontwikkeld in 2015, gebruikt echter standaard ChaCha20 voor encryptie en Poly1305 voor authenticatie, zonder flexibiliteit in keuze.

Als gevolg hiervan heeft WireGuard een veel kleinere codebase dan OpenVPN, met ongeveer 4.000 regels code in vergelijking met minimaal 70.000 regels voor OpenVPN.

Deze kleinere voetafdruk maakt het veel eenvoudiger voor beveiligingsonderzoekers om de code van WireGuard te controleren en te verifiëren in vergelijking met die van OpenVPN. Het maakt het mogelijke aanvalsoppervlak van WireGuard ook veel kleiner dan dat van OpenVPN.

Zijn de nieuwere encryptie-algoritmen veilig?

Beveiligingsonderzoekers geven de voorkeur aan encryptietechnologie die al een tijdje bestaat. Dit komt omdat nieuwere algoritmen soms kwetsbaarheden bevatten die nog niet ontdekt zijn. Het is daarom vaak veiliger om te kiezen voor een meer beproefde optie.

Met behulp van Wireshark hebben we gecontroleerd of de verbindingen van Windscribe versleuteld zijn.

In dit geval is OpenVPN verreweg de meest beproefde optie. Het werd tientallen jaren voor WireGuard uitgebracht en de AES-sleutel die het gebruikt is bijna een decennium ouder dan de ChaCha20- en Poly1035-algoritmen die WireGuard gebruikt.

In de praktijk vormt de relatieve nieuwheid van WireGuard geen groot beveiligingsrisico. Hier zijn drie belangrijke redenen voor:

- WireGuard heeft een zeer compacte code, waardoor het snel en grondig kan worden gecontroleerd. Hierdoor verminderen de zorgen over het ontbreken van langdurige tests, omdat beveiligingsexperts de code sneller kunnen beoordelen dan die van OpenVPN.

- ChaCha20 is zeer veilig. De ’20’ in ‘ChaCha20’ betekent dat er 20 encryptierondes zijn om de gegevens te beschermen. In 2008 werd ChaCha7 (met zeven rondes) gekraakt, maar ChaCha8 is tot op de dag van vandaag ongebroken. Je kunt er dus op vertrouwen dat ChaCha20 een hoog beveiligingsniveau biedt.

- Ondersteuning door Linux en Google. Linus Torvalds, de oorspronkelijke bedenker van Linux: “Mag ik nogmaals mijn liefde uitspreken voor [WireGuard]… Misschien is de code niet perfect, maar in vergelijking met de verschrikkingen die OpenVPN en IPSec zijn, is het een kunstwerk.” WireGuard is sindsdien opgenomen in de Linuxkernel, wat een sterk bewijs is van de betrouwbaarheid van de beveiliging. Google is ook overgestapt op ChaCha20 en Poly1305 om verkeer op Android-apparaten te beveiligen.

Privacy- en logboekbeleid

SAMENVATTING: Ondanks beweringen op andere websites slaan zowel OpenVPN als WireGuard standaard IP-adressen op. Beide protocollen kunnen echter eenvoudig worden geconfigureerd om IP-adressen niet op te slaan, maar OpenVPN is hierbij gebruiksvriendelijker. Als beide protocollen worden aangeboden door een betrouwbare no-logs VPN, zijn ze even privé.

Winnaar: OpenVPN

| Registratie | Mitigaties | |

|---|---|---|

| OpenVPN | Standaardinstelling voor verbositeit slaat echte IP-adressen op | Mindere serverconfiguratie, schijfloze servers |

| WireGuard | Standaardinstelling slaat IP-adressen op | Dubbele NAT, schijfloze servers |

Een essentieel kenmerk van een veilige VPN-aanbieder is dat deze geen persoonlijk identificeerbare informatie over je opslaat. Dit geldt ook voor het gebruikte VPN-protocol.

Bij het configureren van OpenVPN-servers moet een VPN-dienst het logniveau van de server instellen (ook bekend als “bestandsverbositeit”). Dit varieert van niveau 0, dat minimale informatie vastlegt, tot niveau 9, dat veel gevoelige gegevens registreert.

Uit ons onderzoek bleek dat de standaardconfiguratie van OpenVPN is ingesteld op verbositeitsniveau 3, waarbij echte IP-adressen en gebruikersnamen worden vastgelegd.

Het is echter heel eenvoudig voor VPN’s om de server zo te configureren dat het logniveau op nul wordt gezet en er geen echte IP-adressen worden vastgelegd. Dit kan ook gedaan worden door de server te configureren om regelmatig alle informatie te wissen.

Houd er rekening mee dat het moeilijk is om te verifiëren of dit daadwerkelijk is gebeurd zonder een externe audit.

De GitHub-documentatie van OpenVPN laat zien dat “verb 3” de standaardinstelling is.

Op dezelfde manier vereist WireGuard dat toegestane IP-adressen op de server worden opgeslagen totdat de server opnieuw opstart.

Dit is zorgwekkend vanuit het oogpunt van privacy, want als de server wordt gecompromitteerd, kan het IP-adres worden gebruikt om je te linken aan je activiteit en daarmee het belangrijkste voordeel van het gebruik van een VPN wegnemen.

Wees je er dus van bewust dat als je de standaardconfiguratie van WireGuard gebruikt, het waarschijnlijk is dat je IP-adres wordt geregistreerd voor tenminste de duur van je sessie.

Gelukkig hebben de meeste commerciële VPN-diensten die WireGuard ondersteunen workarounds geïmplementeerd om deze privacyrisico’s te minimaliseren. Enkele voorbeelden zijn:

- NordVPN: NordVPN heeft WireGuard gecombineerd met zijn eigen technologie voor Double Network Address Translation (NAT) om NordLynx te creëren. In plaats van je statische IP-adres op te slaan totdat de server opnieuw opstart, wijst NordLynx een uniek dynamisch IP-adres toe aan elke VPN-tunnel, zodat elke sessie een ander IP-adres heeft dat slechts zolang duurt als de sessie.

- Mullvad: Om de privacy bij het gebruik van WireGuard te maximaliseren, verwijdert Mullvad je IP-adres van de servers na 10 minuten inactiviteit. Als extra stap raadt Mullvad je ook aan om de Multi-hop-functie te gebruiken om je verkeer via twee of meer servers te routeren wanneer je WireGuard gebruikt.

- IVPN: IVPN verwijdert je IP-adres na drie minuten inactiviteit. Het genereert ook elke 24 uur willekeurig een nieuw IP-adres om problemen met het gebruik van een statisch IP-adres te voorkomen.

Deze maatregelen zijn voor de meeste gebruikers voldoende. Als je echter in een land bent met strenge censuur of een land waar ambtenaren kunnen proberen VPN-gebruikers te vervolgen, is het waarschijnlijk niet het risico waard om te nemen.

We raden je ook aan om bij je VPN-provider na te vragen welke maatregelen ze hebben genomen voor WireGuard-gebruikers als je je zorgen maakt over je privacy.

Gegevensgebruik

SAMENVATTING: WireGuard verbruikt veel minder gegevens dan OpenVPN. Als je internetverbinding een datalimiet heeft of je betaalt op basis van je datagebruik, is WireGuard een betere keuze.

Winnaar: WireGuard

Het gebruik van een VPN verhoogt altijd de totale hoeveelheid gegevens die je verbruikt. Dit komt doordat het tunnelingproces extra informatie via het internet verzendt, wat resulteert in een toename van het gegevensgebruik.

Deze extra gegevens (overhead) kunnen de snelheid van je VPN beïnvloeden. Bij een pay-as-you-go mobiel telefoonabonnement kan dit ook resulteren in hogere kosten of een snellere uitputting van je datalimiet.

Het VPN-protocol dat je gebruikt heeft invloed op hoe groot de overhead is. Ons onderzoek toont aan dat WireGuard veel efficiënter met data omgaat dan OpenVPN:

WireGuard verhoogt je dataverbruik met slechts 4,53%, terwijl OpenVPN UDP een veel hogere overhead heeft van 17,23%. OpenVPN TCP heeft zelfs een nog grotere overhead van 19,96%.

WireGuard heeft eigenlijk de kleinste gegevensoverhead van alle VPN-protocollen die we hebben getest, inclusief IKEv2 en PPTP. OpenVPN heeft daarentegen de grootste.

Voor dit onderzoek hebben we de Linux-applicaties van WireGuard en OpenVPN gebruikt en gemeten hoeveel extra gegevens elk protocol toevoegde aan onze verbinding in vergelijking met het niet gebruiken van een VPN.

Voor elke test kopieerden we een testbestand van 209 MB tussen twee virtuele servers. We voerden elke test drie keer uit en berekenden de gemiddelde gegevenstoename.

Mobiliteit

SAMENVATTING: In tegenstelling tot OpenVPN gaat WireGuard op indrukwekkende wijze om met regelmatige netwerkveranderingen. Daarnaast is het sneller en meer privacy-vriendelijk dan IKEv2, het huidige standaardprotocol van veel VPN-aanbieders voor mobiele gebruikers.

Winnaar: WireGuard

Apparaten wisselen tegenwoordig vaak tussen mobiele en WiFi-netwerken. Een goed VPN-protocol moet die overstap efficiënt en effectief kunnen maken.

WireGuard presteert veel beter dan OpenVPN op het gebied van mobiliteit, aangezien het naadloos omgaat met netwerkveranderingen. OpenVPN heeft daar traditioneel moeite mee wanneer gebruikers regelmatig van netwerk wisselen.

Veel VPN-aanbieders hebben er zelfs voor gekozen om een ander protocol, IKEv2, te gebruiken voor mobiele apparaten.

IKEv2 is een redelijk goed VPN-protocol, maar het is closed-source en sommige mensen maken zich zorgen dat het mogelijk gecompromitteerd is door de NSA. In plaats daarvan presenteert WireGuard een nieuwe, open-source oplossing voor het probleem van welk VPN-protocol te gebruiken op mobiele apparaten.

Censuur omzeilen

SAMENVATTING: OpenVPN is de betere keuze om censuur te omzeilen. Hiermee kun je poort 443 gebruiken, wat erg moeilijk te blokkeren is voor censuursystemen. Gebruik OpenVPN (TCP) als je toegang probeert te krijgen tot het vrije, wereldwijde internet vanuit landen als China, Iran en de VAE.

Winnaar: OpenVPN

OpenVPN en WireGuard zijn beide zeer betrouwbare VPN-protocollen die onder de meeste omstandigheden een stabiele internetverbinding leveren.

Alleen OpenVPN ondersteunt echter TCP, wat handig is om strikte internetblokkades te omzeilen. Dit komt omdat TCP-verbindingen poort 443 kunnen gebruiken, dezelfde poort die normaal HTTPS-verkeer gebruikt.

Het is zeer onwaarschijnlijk dat censuursystemen in landen als China, Rusland en Turkije poort 443 zouden blokkeren, omdat het essentiële activiteiten zoals online bankieren en winkelen zou tegenhouden.

Kortom, OpenVPN is effectiever in het omzeilen van censuur dan WireGuard, omdat WireGuard standaard TCP niet ondersteunt.

Astrill VPN biedt OpenWeb-, OpenVPN-, StealthVPN- en WireGuard-protocollen.

We raden meestal aan om waar mogelijk UDP te gebruiken omdat het sneller, efficiënter en even stabiel is binnen een VPN-tunnel. Voor het omzeilen van firewalls en het omzeilen van censuur is een TCP-protocol echter te verkiezen.

Dit wordt weerspiegeld in de optie die VPN-aanbieders standaard gebruiken wanneer je probeert verbinding te maken in China.

We ontdekten dat, in bijna alle gevallen, wanneer een VPN-aanbieder zowel WireGuard als OpenVPN aanbiedt, de service standaard het OpenVPN-protocol gebruikt wanneer je probeert verbinding te maken vanuit China.

We hebben ook een paar VPN-aanbieders getest waarvan we weten dat ze goed werken in China om te zien of OpenVPN of WireGuard beter was in het omzeilen van de Chinese Great Firewall:

- Astrill VPN was in staat om de censuur te omzeilen door zowel OpenVPN als WireGuard te gebruiken

- Private Internet Access (PIA) kon alleen verbinding maken met OpenVPN en niet met WireGuard.

VPN en apparaatcompatibiliteit

SAMENVATTING: OpenVPN bestaat al bijna twintig jaar en wordt standaard ondersteund door bijna elke VPN-app. WireGuard wordt momenteel in steeds meer VPN’s geïntegreerd, maar het is nog steeds waarschijnlijker dat de door jou gekozen VPN-aanbieder OpenVPN ondersteunt. Dit is vooral het geval als je een VPN op je router gebruikt.

Winnaar: OpenVPN

OpenVPN wordt standaard ondersteund door bijna elke commerciële VPN-dienst, terwijl WireGuard veel minder beschikbaar is.

WireGuard is echter bezig met een snelle inhaalslag. Ondanks het feit dat het protocol pas in 2015 is uitgebracht, is het al geïmplementeerd in veel toonaangevende VPN’s – vaak in zowel desktop- als mobiele apps.

Hier is een overzicht van welke protocollen worden ondersteund op 10 van de populairste VPN’s:

| VPN-protocol | ExpressVPN | NordVPN | CyberGhost | IPVanish | Surfshark | PrivateVPN | PIA | Windscribe | Proton VPN | Astrill |

|---|---|---|---|---|---|---|---|---|---|---|

| OpenVPN | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| WireGuard | ✗ | ✓ | ✓ | ✓ | ✓ | ✗ | ✓ | ✓ | ✓ | ✓ |

Traditioneel gebruiken de meeste VPN’s OpenVPN als standaardprotocol, vooral op desktop. We zien nu echter dat steeds meer VPN’s overschakelen op WireGuard.

CyberGhost gebruikt nu bijvoorbeeld standaard WireGuard op Android en iOS, en NordVPN gebruikt zijn NordLynx-versie van WireGuard als standaard in de meeste van zijn apps.

OPMERKING: Om een VPN op je router te gebruiken, zul je waarschijnlijk nog steeds OpenVPN moeten gebruiken. Slechts een paar VPN’s, zoals Mullvad en Proton VPN, bieden WireGuard op router-niveau.

Wat zijn OpenVPN en WireGuard?

OpenVPN en WireGuard zijn twee soorten VPN-protocollen. Een VPN-protocol is een technologie die zorgt voor een veilige tunnel tussen je apparaat en een VPN-server. Met andere woorden, een VPN-protocol is een belangrijk onderdeel van hoe een VPN werkt.

Je kunt zowel OpenVPN als WireGuard onafhankelijk gebruiken om je eigen VPN-verbinding te maken. Ze worden echter vaker gebruikt als onderdeel van persoonlijke VPN-aanbieders.

Hier volgt een overzicht van de belangrijkste kenmerken van elk protocol:

| OpenVPN | WireGuard | |

|---|---|---|

| Eerste release | 2001 | 2015 |

| Open-source | Ja | Ja |

| Codelengte | Meer dan 70.000 regels | Ongeveer 4.000 regels |

| Snelheid | Matig | Zeer snel |

| Gegevensgebruik | Hoog | Zeer laag |

| Beveiliging en encryptie | Zeer sterk | Zeer sterk |

| Privacy | Configuratie vereist | Configuratie vereist |

| VPN & apparaatcompatibiliteit | Breed ondersteund | Breed ondersteund |

OpenVPN

De oorspronkelijke OpenVPN-software werd in 2001 ontwikkeld door James Yonan. Hij ontwikkelde OpenVPN om er zeker van te zijn dat zijn verbinding privé was terwijl hij door Centraal-Azië reisde en gebruik maakte van Aziatische en Russische internetverbindingen.

Tegenwoordig is Yonan de CTO van OpenVPN Inc. Het bedrijf levert business-to-business diensten en beheert de OpenVPN-software.

De CEO en oprichter van het bedrijf is Francis Dinha, die in Irak is opgegroeid en de zorgen van Yonan deelt over het beschermen van zijn privacy tegen staatsbewaking.

De OpenVPN-software is nu meer dan 60 miljoen keer gedownload en bijna elke VPN gebruikt het protocol.

OpenVPN is beschikbaar onder een open-source-licentie, wat betekent dat iedereen de onderliggende code kan inzien en controleren.

Al meer dan tien jaar wordt OpenVPN beschouwd als de gouden standaard van VPN-beveiliging. Maar met de introductie van WireGuard is er een nieuwe mededinger voor die toppositie.

WireGuard

WireGuard is ontwikkeld door Jason A. Donenfeld van Edge Security en werd voor het eerst uitgebracht in 2015.

WireGuard is ontworpen om bestaande VPN-protocollen te verbeteren op het gebied van eenvoud, snelheid en gebruiksvriendelijkheid.

In tegenstelling tot OpenVPN is WireGuard “cryptografisch opiniërend”, om de woorden van Donenfeld te gebruiken. Dit betekent dat het voor elk onderdeel van de beveiliging één specifieke cryptografische oplossing gebruikt. Hierdoor heeft WireGuard minder flexibiliteit dan OpenVPN, maar het zorgt ook voor een eenvoudiger en efficiënter ontwerp.

Net als OpenVPN is WireGuard ook open source.

Ondanks dat WireGuard pas in 2015 is uitgebracht, is het al opgenomen in een aantal VPN-aanbieders. NordVPN heeft er bijvoorbeeld zijn eigen NordLynx-protocol bovenop gebouwd.