Temos independência editorial mas podemos receber comissões se você adquirir uma VPN usando nossos links.

O que é uma VPN (rede privada virtual)?

Resposta resumida

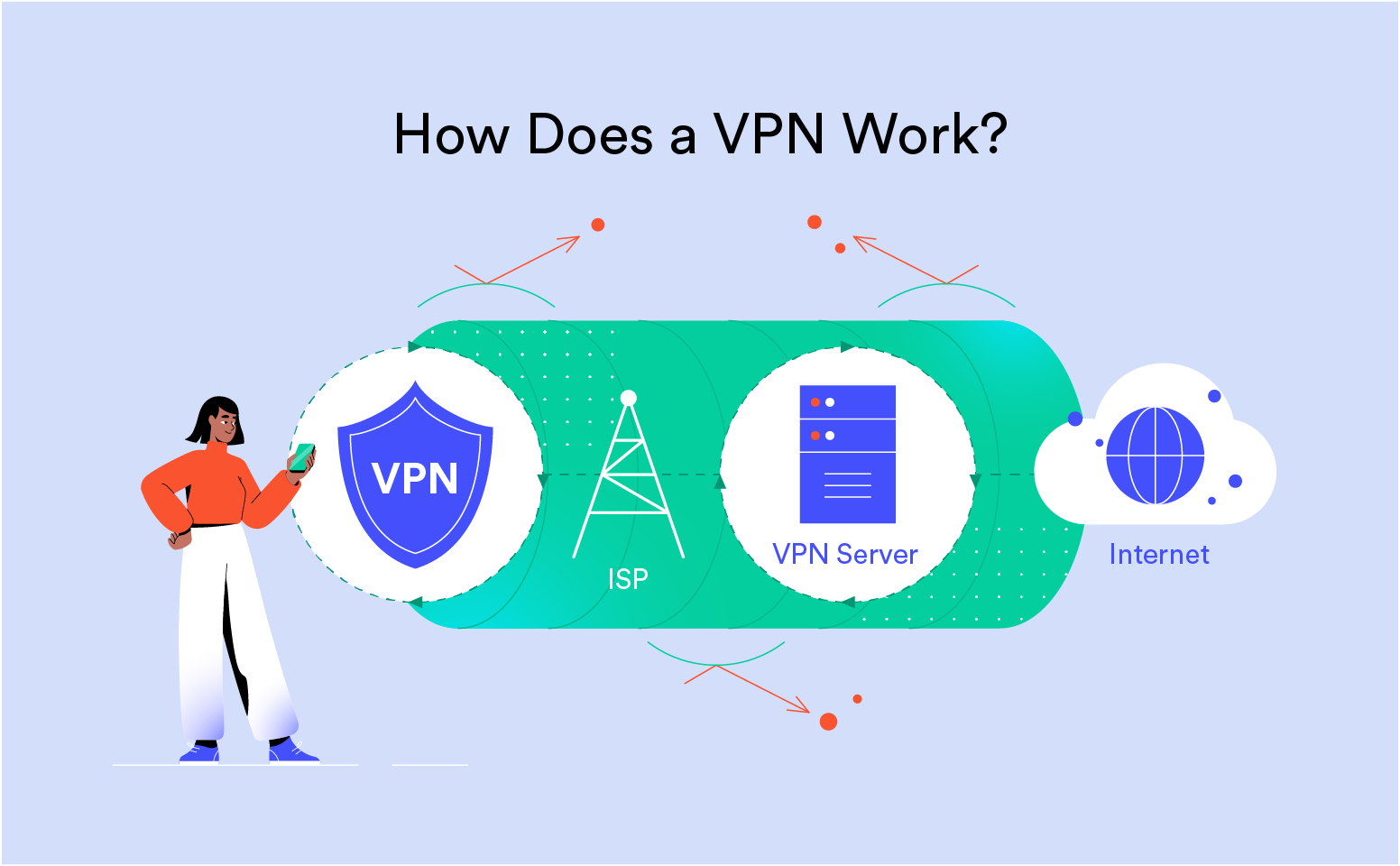

Uma rede privada virtual (VPN) é um tipo de software que estabelece uma conexão criptografada entre seu dispositivo e um servidor remoto, ocultando sua localização física de sites e aplicativos usados. Permite que contorne restrições geográficas e outros tipos de censura na internet. Também impede que terceiros vejam sua atividade de navegação ou interceptem seus dados em redes Wi-Fi comprometidas.

Um software VPN criptografa seu tráfego web e o repassa por meio de um servidor remoto antes de alcançar o site, serviço ou aplicativo desejado.

Há diversos tipos de redes privadas virtuais, mas as mais comuns são, de longe, as VPNs pessoais, que qualquer um pode usar em seu dispositivo.

Nesse guia de VPNs para iniciantes, iremos explicar como funcionam, suas diferentes configurações, vantagens e limitações de usar uma VPN pessoal.

Por que confiar em nós?

Somos completamente independentes e avaliamos VPNs desde 2016. Nossas notas são calculadas a partir de testes próprios, sem a influência de incentivos financeiros. Saiba quem somos e como testamos VPNs.

| VPNs testadas | 61 |

| Total de horas de testes | 30.000+ |

| Anos de experiência conjunta | 50+ |

Como funciona uma VPN?

Uma VPN estabelece uma conexão criptografada entre o seu dispositivo e um servidor VPN remoto. Essa conexão segura é conhecida como túnel VPN.

Após a conexão, todos os dados saindo do seu dispositivo são repassados pelo túnel VPN para o servidor VPN. Depois, o servidor VPN os encaminha para o site visitado, aplicativo usado, ou a rede corporativa acessada remotamente.

Dados do site ou aplicativo retornam ao seu dispositivo pelo mesmo caminho. Eles, primeiramente, são enviados para o servidor VPN, e depois transferidos através do túnel VPN até o seu dispositivo.

Há cinco etapas principais nesse processo:

1. Handshake e autenticação

Em primeiro lugar, o software VPN no seu dispositivo e o servidor VPN se autenticam entre si. Isso é conhecido como Handshake de VPN.

Durante o Handshake, o cliente VPN inicia uma conexão com o servidor VPN, indicando a intenção de estabelecer um túnel seguro. Os dois computadores então verificam as identidades um do outro com uma senha, certificado digital ou outro método de autenticação.

Assim que a autenticação for finalizada, essa conexão é usada para compartilhar com segurança uma “chave” de criptografia entre cliente e servidor. Essa chave é usada para criptografar e descriptografar os dados em ambas as pontas do túnel VPN durante toda a sua sessão de navegação.

CONSELHO DE MESTRE: para ter acesso aos Handshake VPN mais rápidos e mais seguros, procure por VPNs que usam os algoritmos RSA-2048 ou RSA-4096 (e não o RSA-1024). Para obter uma maior proteção, também recomendamos usar protocolos VPN configurados com Perfect Forward Secrecy.

2. Criptografia

Com a conexão ao servidor VPN estabelecida, o cliente VPN no seu dispositivo então usa a “chave” acordada e uma cifra de criptografia para criptografar toda a sua atividade de internet.

Em termos simples, isso significa que todos os dados de texto simples associados a suas solicitações de tráfego web serão convertidas em sequências de letras e números inteligíveis apenas para quem tem a chave de descriptografia.

Tráfego web antes e após conexão a uma VPN com criptografia AES-256.

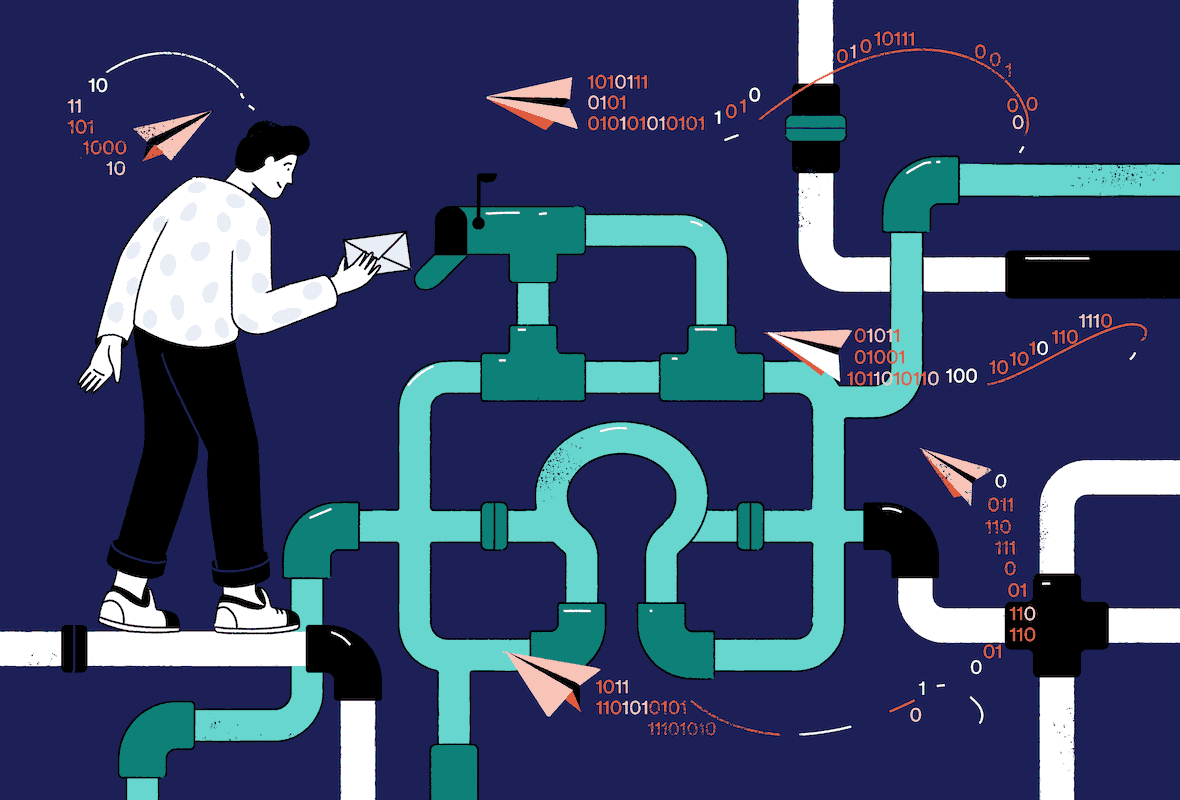

3. Encapsulamento

Seu tráfego criptografado é encapsulado em uma camada adicional de tráfego descriptografado, que contém informações sobre como repassá-lo ao servidor VPN. Esse processo é conhecido como encapsulamento e realizado por protocolos de tunelamento.

É como pegar um envelope com uma carta dentro e inseri-lo em um segundo envelope destinado a um novo endereço. A mensagem verdadeira fica totalmente ocultada para o mundo exterior.

Seu cliente VPN então envia o tráfego encapsulado para o seu provedor de internet, que o envia para o servidor VPN. Durante a criptografia, o provedor de internet só pode ver o endereço IP do servidor VPN.

4. Descriptografia, encaminhamento e nova criptografia

Após chegar no servidor VPN, essa camada de encapsulamento é removida e os dados originais são descriptografados com a chave de criptografia.

É como abrir a camada externa da carta para revelar a mensagem original, assim permitindo que o servidor VPN tenha acesso ao destino real da sua solicitação de conexão.

O servidor pode então encaminhar sua solicitação para o site, serviço ou aplicativo desejado.

Quando o servidor web envia a você a informação solicitada de volta, ele a envia para o servidor VPN, onde ocorre outra criptografia e a informação é passada novamente pelo túnel VPN até chegar ao dispositivo.

O software do cliente VPN no seu dispositivo descriptografa os dados para aparecerem legíveis na sua tela.

5. Autenticação por Hash

Como uma última precaução, a VPN também usa algoritmos de Hash seguro (SHA) para autenticar a integridade de dados transmitidos e conexões entre cliente e servidor. Isso garante que nenhuma informação seja alterada na transferência entre fonte e destino.

Se a mensagem alternativa que o cliente gerar diferir da mensagem alternativa gerada pelo servidor, isso significa que a mensagem foi adulterada e os dados são rejeitados. Caso sejam idênticas, os dados são aceitos.

NOTA: a autenticação por Hash SHA é essencial para impedir ataques man-in-the-middle.

Protocolos VPN e cifras de criptografia

Esse processo pode envolver protocolos e cifras de criptografia diferentes, a depender da VPN que usar e como ela estiver configurada.

O protocolo VPN determina como o túnel VPN é formado, nquanto a cifra de criptografia é usada para criptografar os dados que passam pelo túnel.

A depender do protocolo usado, uma VPN pode ter velocidades, capacidades e vulnerabilidades diferentes. A maioria delas permite que escolha o protocolo que gostaria de usar nas configurações do aplicativo.

Veja um resumo rápido dos protocolos VPN mais comuns:

- OpenVPN: código aberto, seguro e compatível com quase todos os dispositivos que permitem VPNs.

- WireGuard: muito rápido, seguro e com consumo eficiente de dados.

- IKEv2/IPsec: excelente para usuários de VPNs móveis, mas possível comprometimento pela NSA.

- SoftEther: ótimo para contornar a censura, mas várias VPNs não contam com suporte para o protocolo.

- L2TP/IPsec:um protocolo mais lento, com suspeita de hackeamento pela NSA.

- SSTP: lida bem com firewalls, mas pode ser vulnerável a ataques man-in-the-middle.

- PPTP: ultrapassado, inseguro e deve ser evitado.

A cifra de criptografia é o algoritmo (p.ex. um conjunto de regras) usado para criptografar e descriptografar dados.

As cifras em geral são emparelhadas com uma chave de comprimento específico. No geral, quanto maior o comprimento da chave, mais segura será a criptografia. Por exemplo, a AES-256 é considerada mais segura que a AES-128. Quando possível, recomendamos usar uma VPN com criptografia AES ou ChaCha20.

Quatro tipos principais de configuração VPN

Há diferentes tipos de VPN a depender do tipo de conexão que um usuário precisa.

As VPNs pessoais se destinam a usuários de internet comuns que querem maior privacidade, segurança e liberdade online. Por esse motivo, às vezes também são chamadas de VPNs comerciais.

Em comparação, VPNs de acesso remoto, VPNs móveis e VPNs site a site, são todos tipos de VPNs corporativas. São voltadas a funcionários remotos que precisam de um acesso seguro a recursos internos.

Veja um resumo rápido de cada tipo de VPN e como diferem entre si:

1. VPNs pessoais

Um serviço VPN pessoal oculta seu endereço IP e histórico de navegação enquanto você navega na Internet em seu tempo livre.

Uma VPN pessoal oferece a usuários individuais um acesso criptografado a um servidor VPN remoto controlado por um provedor VPN.

Permite que usuários criem uma conexão segura com servidores em uma variedade de localizações, usados para proteger sua identidade, camuflar sua localização geográfica e evitar monitoramento enquanto navega pela internet.

Usando o Proton VPN, uma VPN pessoal, em um celular Android.

VPNs pessoais podem ser usadas na maioria dos dispositivos, incluindo em smartphones iOS e Android, computadores macOS e Windows, e até mesmo instaladas diretamente no roteador Wi-Fi em casa.

São o tipo mais comum de VPN e também o nosso foco aqui no Top10VPN.com.

2. VPNs de acesso remoto

As empresas usam VPNs de acesso remoto para manter informações importantes privadas.

VPNs de acesso remoto fornecem a funcionários um acesso criptografado à rede interna da empresa enquanto trabalham remotamente. É o tipo mais comum de VPN corporativa.

Ao contrário de VPNs pessoais, VPNs de acesso remoto não se destinam a usuários que querem acessar serviços e aplicativos online.

Em vez disso, o objetivo é permitir que funcionários acessem recursos, arquivos e aplicativos da empresa com segurança independentemente de onde estiverem fisicamente, para garantir que todos os dados da empresa que forem transmitidos sejam protegidos contra acesso não autorizado ou interceptação.

Exemplos populares de VPNs de acesso remoto incluem Access Server do OpenVPN e Cisco AnyConnect.

3. VPNs móveis

Uma conexão VPN móvel persiste mesmo quando há sinal fraco.

Uma VPN móvel é similar a uma VPN de acesso remoto, já que conecta, com segurança, funcionários à rede da empresa.

No entanto, ao passo que as VPNs de acesso remoto são destinadas a usuários que trabalham em localizações estáticas, VPNs móveis se destinam a usuários que regularmente alternam entre redes celulares e de Wi-Fi ou com conexões que tendem a cair ocasionalmente.

Uma VPN móvel é projetada para se manter conectada apesar de interrupções e instabilidade. Por isso, são particularmente úteis para trabalhadores sempre em movimento, como bombeiros e policiais.

Algo importante de mencionar é que as VPNs móveis são compatíveis com todos os dispositivos e redes de conexão. Elas não se destinam apenas a usuários de celulares.

4. VPNs site a site

As empresas podem usar VPNs site-to-site se tiverem escritórios em locais diferentes.

VPNs site a site são usadas para expandir de forma segura uma única rede corporativa para incluir diversos locais ou escritórios espalhados por diversas localizações físicas.

São diferentes de outros tipos de VPNs corporativas, já que se destinam a conectar duas ou mais redes, em vez de conectar um funcionário individual à rede corporativa.

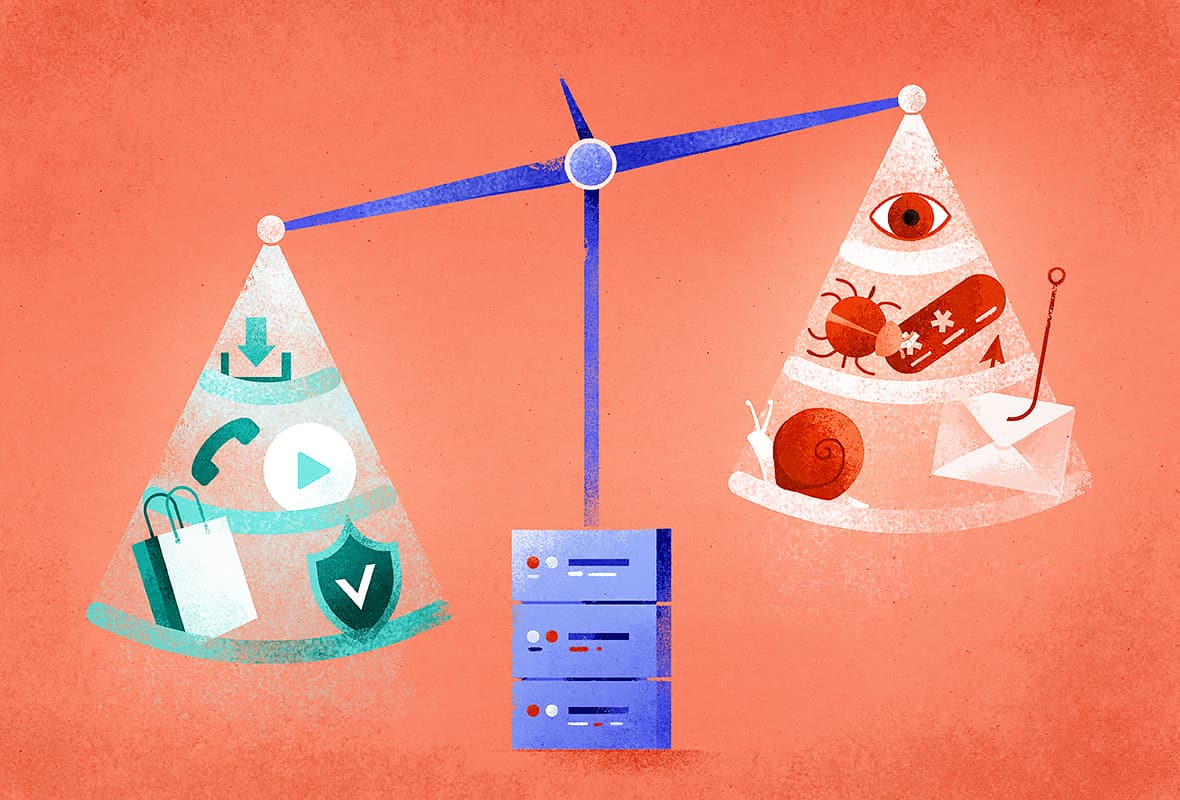

Prós e contras das VPNs pessoais

Como mencionado acima, no Top10VPN nos focamos primordialmente no teste e análise de VPNs pessoais. Ainda hoje, há diversas informações falsas ou enganosas online sobre o que uma VPN consegue ou não fazer.

Isso está longe de ser o ideal e faz com que seja difícil para iniciantes saberem se realmente precisam ou não de uma VPN.

Sendo assim, queremos esclarecer alguns pontos. Uma VPN pessoal tem duas vantagens principais:

- Oculta seu endereço IP e localização geográfica de sites, serviços e aplicativos que usa. Sem essas informações, é muito mais difícil vincular sua atividade online à sua identidade, dificultando que seja monitorado, sofra Profiling ou bloqueio.

- Oculta sua atividade do seu provedor de internet ou administradores da rede. Ao criptografar suas transferências de dados, é quase impossível que provedores de internet, operadoras de celular, administradores de rede e bisbilhoteiros em uma rede Wi-Fi pública vejam quais sites está visitando, arquivos que fez upload ou baixou, assim como dados pessoais inseridos em sites HTTP.

Com essas duas funções básicas, uma VPN pode ser usada para diversos propósitos relacionados à melhoria da sua privacidade, segurança e liberdade online.

Veja os motivos mais populares para se usar uma VPN, segundo a pesquisa que realizamos em colaboração com a GlobalWebIndex:

Dados do relatório de uso global de VPNs.

Confira abaixo uma tabela que resume tudo o que você pode não pode fazer com uma VPN:

| O que você pode fazer com uma VPN | O que você não pode fazer com uma VPN |

|---|---|

| Proteger-se de interceptações de tráfego e ataques man-in-the-middle ao usar redes Wi-Fi públicas inseguras. | Proteger-se de todos os tipos de ataques cibernéticos, em especial aqueles que fazem com que baixe malware ou a revele informações pessoais. |

| Camuflar sua localização para acessar filmes, séries, jogos eletrônicos ou eventos esportivos bloqueados geograficamente, indisponíveis na sua região. | Ocultar sua localização física de sites e aplicativos que usam monitoramento de localização por Wi-Fi. A maioria das VPNs também não consegue camuflar os dados de localização GPS do seu dispositivo. |

| Dificultar o monitoramento e registro da sua atividade de navegação por provedores de internet, anunciantes, escolas, empregadores e agências governamentais. | Uma VPN não irá impedir que uma entidade específica rastreie você por cookies, impressão digital, ou Profiling comportamental, por exemplo. |

| Impedir que seu provedor de internet limite sua conexão enquanto assiste a streaming, joga e baixa torrent. | Assistir à Netflix, à HBO Max ou a qualquer outro serviço de streaming gratuitamente. |

| Acessar sites e materiais censurados pelo governo ou desbloquear sites na escola e no trabalho. | Ocultar sua atividade de navegação de empregadores e administradores Wi-Fi em escolas que usam software de monitoramento de telas. |

| Contornar bloqueios de sites por IP. | Impedir que seu provedor de internet veja seu endereço IP e localização reais. |

| Evitar discriminação de preços por localização enquanto faz compras online. | Evitar táticas de discriminação de preços que usam monitoramento de cookies ou outras formas de Profiling com base no seu comportamento de navegação. |

| Permitir que funcionários remotos tenham acesso seguro e estável a arquivos e recursos sigilosos na rede interna da empresa. | Contornar bloqueios de sites por e-mail ou conta. |

| Ocultar quantos dados está consumindo do seu provedor de internet ou operadora. Uma VPN irá, na verdade, aumentar os dados usados. |

Recursos úteis relacionados

Caso tenha mais dúvidas sobre as VPNs, pode encontrar respostas detalhadas nos guias listados abaixo: