Os sete principais protocolos VPN

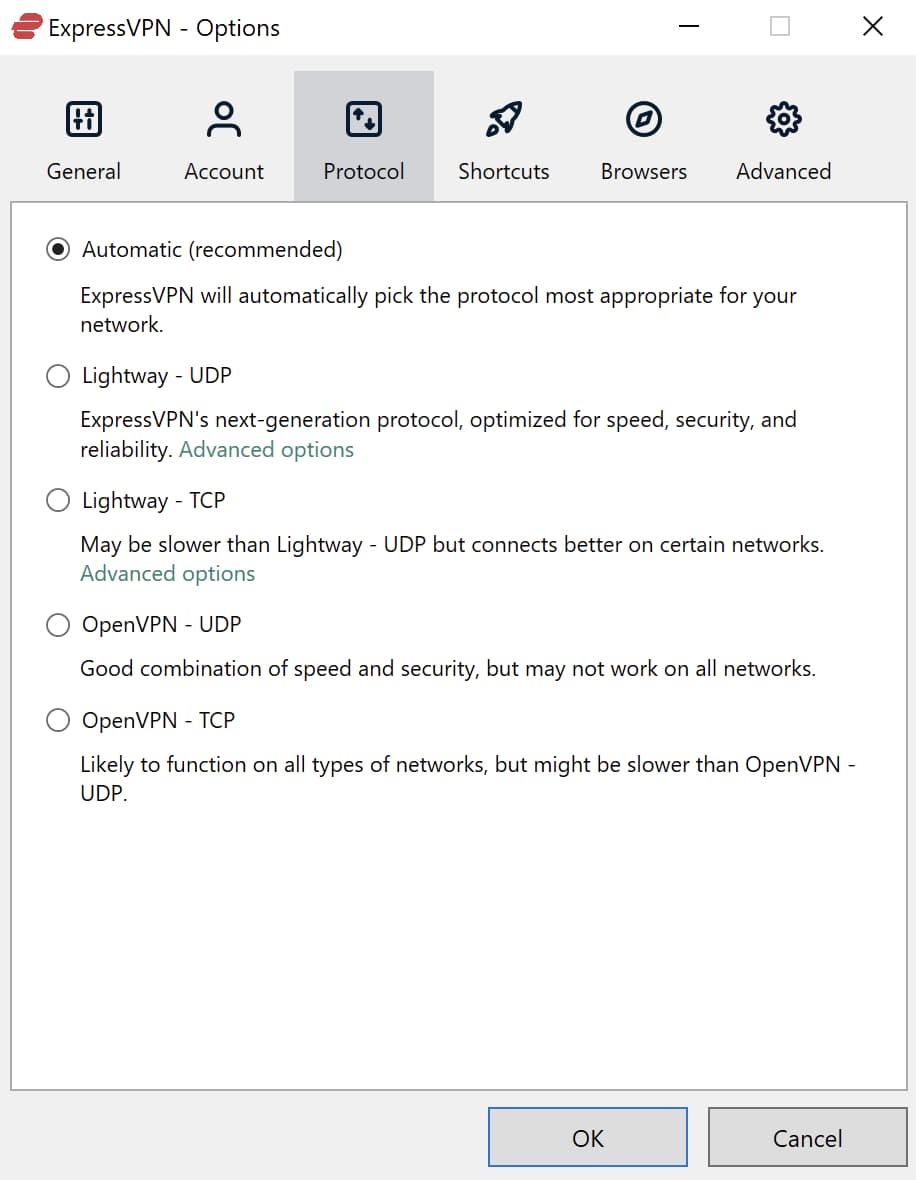

Dependendo da VPN que você usa, você terá diferentes opções de protocolo VPN.

Alguns serviços de VPN oferecem uma variedade de protocolos. Já outros não permitem que você escolha.

Cada protocolo tem suas vantagens e desvantagens, e é preciso entender as diferenças entre eles para escolher o protocolo certo para suas atividades online.

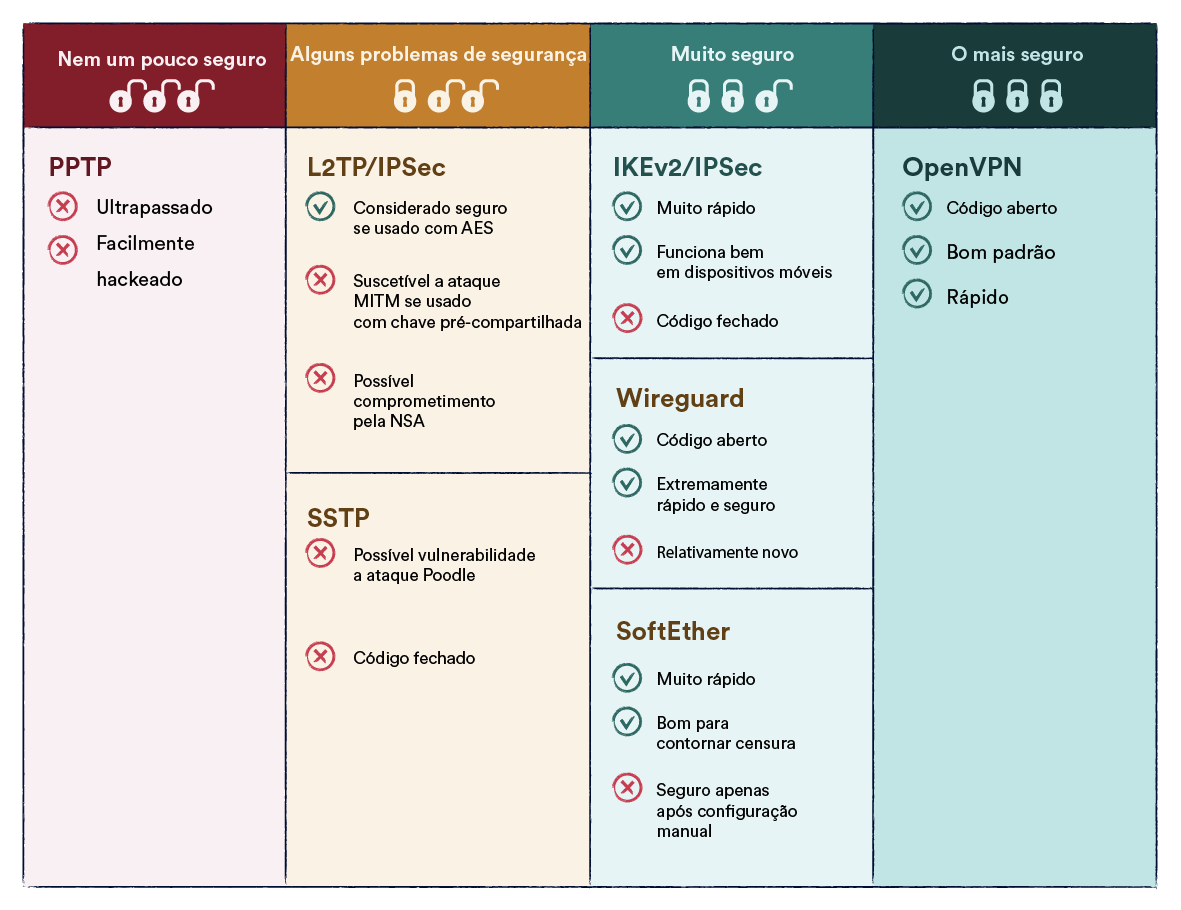

Veja abaixo os sete protocolos VPN mais populares e suas vantagens:

1. OpenVPN: o melhor protocolo VPN

| Prós | Contras |

|---|---|

| Compatibilidade nativa com quase todas as VPNs | Consumo alto de largura de banda |

| Código aberto | Não é o protocolo VPN mais rápido |

| Testado exaustivamente durante anos | Base de código pesada |

| Nenhuma vulnerabilidade conhecida | |

| Os usuários podem escolher entre versões UDP e TCP | |

| Compatível com uma variedade de cifras, incluindo AES-256 | |

| Compatível com o recurso Perfect Forward Secrecy | |

| Protocolo VPN de referência nas duas últimas décadas |

RESUMO: O OpenVPN ainda é o melhor protocolo VPN que já testamos. É o protocolo VPN líder do setor há mais de uma década, oferecendo o equilíbrio perfeito entre segurança inviolável e desempenho rápido. Recomendamos usar o OpenVPN sempre que ele estiver disponível.

Criado em 2001 por James Yonan, o OpenVPN é considerado o protocolo VPN mais seguro.

O software é de código aberto e está no mercado há mais de duas décadas. Isso significa que pesquisadores de segurança passaram muito tempo realizando testes em busca de vulnerabilidades e instabilidades.

Atualmente, o OpenVPN não tem vulnerabilidades conhecidas. Por isso, você pode ter certeza que ao usar esse protocolo estará usando uma conexão de VPN segura e privada.

O protocolo é compatível com diversas cifras de criptografia, incluindo AES, Blowfish e ChaCha20.

O OpenVPN também é um protocolo altamente configurável. Quase todos os aplicativos de VPN tem compatibilidade nativa com o OpenVPN, na maioria das principais plataformas, como Microsoft Windows, Apple macOS, Android, Linux e iOS.

Para as plataformas sem compatibilidade, geralmente é possível baixar um arquivo de configuração e configurar manualmente uma conexão com o OpenVPN.

O OpenVPN funciona com dois protocolos de comunicação diferentes: TCP e UDP. São protocolos de camada de transporte que determinam o cuidado com que seus dados são transmitidos pela rede.

A principal diferença entre eles é que o OpenVPN UDP é mais rápido, mas o OpenVPN TCP fornece uma conexão mais estável, pois é melhor para contornar firewalls.

Nossa recomendação é testar primeiro o UDP na sua conexão VPN. Se não gostar do funcionamento, mude para o TCP.

A principal desvantagem do OpenVPN é que ele não é tão rápido, leve ou eficiente quanto alguns dos demais protocolos VPN. Suas velocidades são boas, mas não tão rápidas quanto às do WireGuard ou do IKEv2.

É também o protocolo VPN com os maiores requisitos de largura de banda. Como verificado em nossos testes de consumo de dados de VPNs, o OpenVPN é o protocolo VPN que mais consome dados. Ou seja, se estiver usando sua VPN no celular, você vai atingir o seu limite de dados cerca de 20% mais rápido.

Quando usar o OpenVPN:

- Se privacidade e segurança forem sua prioridade máxima, use o OpenVPN sempre que possível.

Quando não usar o OpenVPN:

- Se velocidade for crucial para o que deseja fazer (por exemplo, jogos).

- Se estiver usando uma VPN para se conectar a redes móveis (por exemplo, 3G/4G). Você irá atingir o seu limite máximo mais rapidamente e pagará tarifas de roaming maiores no exterior.

2. WireGuard: o protocolo VPN mais rápido

| Prós | Contras |

|---|---|

| Base de código levíssima | Configuração padrão gera preocupações de privacidade |

| Velocidades altíssimas | Ainda não é compatível com todas as VPNs |

| Código aberto | Precisa de mais tempo para ser testado e aprovado por completo |

| Consumo de dados limitado | Só pode ser usado com UDP |

| Nenhuma vulnerabilidade de segurança conhecida | |

| Eficaz na mudança de redes | |

| Compatível com o recurso Perfect Forward Secrecy | |

| Configuração manual simples |

RESUMO: O WireGuard é o mais novo protocolo VPN disponível e está rapidamente se igualando ao OpenVPN. Seu desempenho e eficiência são excelentes e não há sinais de vulnerabilidades (ainda). Se não se importar com o pouco tempo que ele tem no mercado, o WireGuard pode ser o protocolo VPN ideal para você.

O WireGuard é um novo protocolo de tunelamento de código aberto. Foi projetado para ser mais rápido e eficiente do que o protocolo OpenVPN, a opção mais popular.

Lançado em 2019, o WireGuard impactou o setor de VPN. Inúmeras VPNs integraram rapidamente o WireGuard em seus serviços e muitas fizeram dele seu protocolo padrão.

O WireGuard cumpre muitas das promessas do desenvolvedor, Jason A. Donenfeld:

- É muito rápido. Segundo testes internos do WireGuard, ele tem o triplo da velocidade do OpenVPN. Alcançamos resultados semelhantes em nossos próprios testes, em especial para conexões de longa distância.

- A base de código tem uma eficiência impressionante. O WireGuard tem apenas 4.000 linhas de código, o que é cerca de 100 vezes menor do que temos no OpenVPN e IKEv2. Além de uma base de código menor ser bom para o desempenho, ela também aumenta a segurança. Ela ainda facilita a auditoria do protocolo e reduz a superfície de ataque para hackers.

- Consumo de dados mínimo. Nossos testes verificaram que o WireGuard é de longe o protocolo VPN com menor uso de largura de banda. Comparado com os 20% do OpenVPN, o WireGuard aumenta apenas em 4% o consumo de dados em relação à atividade normal. Saiba mais em nosso guia de VPNs e dados móveis.

A principal desvantagem atual do WireGuard é seu pouco tempo no mercado. Embora seus parâmetros de desempenho sejam excelentes e ainda não haja sinais de vulnerabilidades de segurança, levará tempo para conquistar a confiança dos usuários.

Isso também se aplica à sua cifra. O WireGuard não é compatível com cifras de confiança, como AES-256. Em vez disso, ele utiliza a ChaCha20. Todos os indicadores sugerem que a ChaCha20 é muito segura e potencialmente ainda mais rápida do que a AES, mas usuários preocupados com a privacidade sempre levam tempo para se acostumar com novas tecnologias de criptografia.

A configuração padrão do WireGuard também gera algumas preocupações de privacidade. Os servidores VPN que utilizam o protocolo precisam armazenar um log temporário do seu endereço IP para que o protocolo funcione. Outros protocolos VPN não têm essa exigência, o que é preocupante e precisa ser corrigido.

Felizmente, o problema pode ser solucionado. O NordVPN, por exemplo, integra o WireGuard ao sistema Double NAT, um dos recursos exclusivos da empresa, para criar um protocolo personalizado e mais seguro denominado NordLynx. Da mesma forma, o Mullvad exclui seu endereço IP após 10 minutos de inatividade.

Veja aqui uma lista das VPNs atualmente compatíveis com o WireGuard:

- Astrill

- AzireVPN

- CactusVPN

- CyberGhost

- Hide.me

- IVPN

- Mullvad

- NordVPN

- PIA

- StrongVPN

- Surfshark

- TorGuard

- VPN.AC

- VyprVPN

- Windscribe

Acreditamos que esse número vai aumentar conforme o WireGuard conquiste maior aceitação no setor.

Quando usar o WireGuard:

- Tudo indica que o WireGuard seja tão seguro quanto o OpenVPN e significativamente mais rápido. Se você não se importa de confiar em um protocolo mais recente, recomendamos o uso do WireGuard para qualquer atividade.

- O WireGuard é especialmente útil para usuários de VPNs móveis devido ao baixo consumo de largura de banda.

Quando não usar o WireGuard:

- Se tiver um zelo maior pela sua privacidade e segurança online, talvez prefira esperar até que o WireGuard se estabeleça melhor. Tome cuidado com VPNs que não estejam tomando medidas para solucionar o requisito de registro de IP do protocolo.

- O WireGuard não é tão bom em contornar firewalls quanto outros protocolos VPN, pois é compatível apenas com o UDP. Para contornar a censura, tente outras opções.

3. IKEv2/IPSec: ótimo protocolo para usuários móveis

| Prós | Contras |

|---|---|

| Fornece uma conexão muito estável | Código fechado (exceto para Linux) |

| Oferece velocidades altas | Possivelmente comprometido pela NSA |

| Compatível com uma variedade de cifras, incluindo AES-256 | Não serve para contornar firewalls |

| Eficaz na mudança de redes | |

| Compatível com o recurso Perfect Forward Secrecy |

RESUMO: O IKEv2/IPSec é um protocolo VPN rápido que oferece uma conexão muito estável a usuários móveis que trocam de rede frequentemente. Há suspeitas de que possa ter sido invadido pela NSA, mas consideramos o IKEv2 um protocolo seguro para uma navegação comum.

O Internet Key Exchange versão 2 (IKEv2) é um protocolo VPN muito popular entre usuários móveis.

Ele oferece velocidades de conexão muito rápidas e usa um protocolo MOBIKE para evitar interrupções na mudança de redes. Isso torna o IKEv2 ótimo para usuários móveis de VPN, que geralmente alternam entre redes móveis e redes Wi-Fi.

O IKEv2 é fruto de uma colaboração entre a Microsoft e a Cisco e é um sucessor do IKEv1 original.

O que é IPSec?

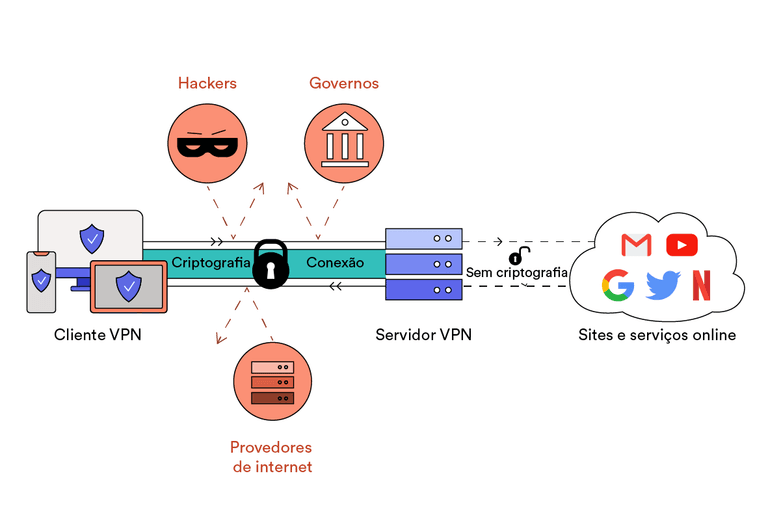

O IKEv2 não realiza a criptografia. O foco do protocolo está na autenticação e na criação de um túnel VPN seguro. É por isso que o IKEv2 normalmente é combinado com o IPSec (Internet Protocol Security), formando o IKEv2/IPSec.

O IPSec é um conjunto de protocolos de segurança que usa cifras de 256 bits, como AES, Camellia ou ChaCha20. Após o IKEv2 estabelecer uma conexão segura entre seu dispositivo e o servidor VPN, o IPSec criptografa seus dados para que possam trafegar pelo túnel.

O IKEv2/IPSec é compatível com a maioria dos serviços de VPN, mas, infelizmente, a sua base é de código fechado.

O protocolo é aparentemente seguro, mas sem a transparência do código aberto é impossível verificar se a Microsoft não inseriu backdoors ou outras vulnerabilidades nele.

NOTA: as versões Linux do IKEv2/IPSec são de código aberto e as auditorias não revelaram problemas com o protocolo. Por esse motivo, o código fechado do IKEv2 é menos preocupante do que com outros protocolos de código fechado, como o SSTP.

Pesquisadores de segurança, como Edward Snowden, também sugeriram que o IPSec foi deliberadamente enfraquecido durante seu desenvolvimento. Embora não haja confirmação disso, há uma grande suspeita de que qualquer protocolo VPN baseado em IPSec possa estar comprometido pela NSA.

Nada sugere que o IKEv2/IPSec seja vulnerável a adversários menos sofisticados, como hackers ou provedores de internet. É um protocolo VPN rápido, flexível e basicamente seguro, que vai funcionar bem no seu celular.

O IKEv2 funciona apenas com a porta UDP 500. Essa é uma porta fácil de ser bloqueada por firewalls e administradores de rede Wi-Fi, o que significa que o IKEv2/IPSec não é um protocolo VPN eficaz para contornar a censura em locais como China ou Rússia.

Quando usar o IKEv2/IPSec:

- Se você usa uma VPN em seu celular e alterna frequentemente entre rede Wi-Fi e rede móvel (por exemplo, 3G/4G).

Quando não usar o IKEv2/IPSec:

- Se estiver tentando contornar firewalls na rede local de sua escola ou trabalho ou driblar a censura em um país autoritário.

- Se a privacidade e anonimato forem muito importantes para você. O fato de o IKEv2 ser de código fechado e a possível associação do IPSec com a NSA são o suficiente para colocar a privacidade do IKEv2/IPSec em xeque.

4. SoftEther: útil para contornar a censura

| Prós | Contras |

|---|---|

| Código aberto | Lançado em 2014 |

| Velocidades altíssimas | Requer configuração manual para ser seguro |

| Compatível com uma variedade de cifras, incluindo AES-256 | Sem compatibilidade nativa para sistemas operacionais |

| Útil para contornar firewalls | Compatível com apenas algumas VPNs |

RESUMO: O SoftEther é um protocolo muito rápido e razoavelmente seguro. É muito útil para contornar a censura, mas os usuários devem ter cuidado com as configurações padrão e a falta de compatibilidade com VPNs populares.

O SoftEther é um protocolo VPN de código aberto desenvolvido inicialmente como parte de uma tese de mestrado na Universidade de Tsukuba.

Lançado em 2014, o SoftEther é um dos protocolos VPN mais recentes. As primeiras impressões são de que oferece boa segurança, sem comprometer a velocidade.

O SoftEther é compatível com cifras de criptografia fortes, como AES-256 e RSA-4096. Também dizem que tem velocidades 13 vezes mais rápidas do que as do OpenVPN.

Além disso, ele foi bem projetado para contornar a forte censura pesada na internet. Os protocolos de criptografia e autenticação do SoftEther são baseados no OpenSSL. Assim como o SSTP e o OpenVPN, isso significa que ele pode usar a porta TCP 433, que é muito dificilmente bloqueada por firewalls e sistemas de censura.

Em 2018, o SoftEther passou por uma auditoria de segurança de 80 horas que revelou 11 vulnerabilidades de segurança, que foram corrigidas em uma atualização posterior. Todavia, pesquisadores da Universidade Aalto constataram recentemente que o SoftEther às vezes é vulnerável a ataques Man-in-the-Middle.

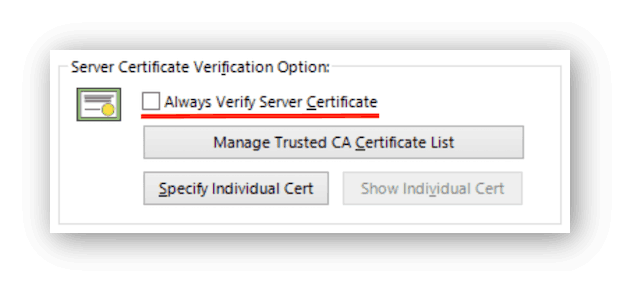

Isso ocorre porque na configuração padrão os clientes não precisam verificar o certificado do servidor. Invasores podem, portanto, simular um servidor VPN e obter acesso às credenciais e à atividade online do usuário.

Ao usar o SoftEther, selecione o campo “Sempre verificar certificado do servidor” para configurar uma nova conexão de VPN.

As configurações padrão do SoftEther não incluem a verificação do certificado do servidor.

Nenhum sistema operacional conta com compatibilidade nativa com o SoftEther e pouquíssimos provedores de VPN possibilitam seu uso. Dos que já testamos, apenas Hide.me e CactusVPN são compatíveis com o protocolo SoftEther.

Quando usar o SoftEther:

- Se a sua VPN for compatível, você pode usar o SoftEther para uma navegação rápida e segura.

- É especialmente eficaz para contornar firewalls e driblar a censura.

Quando não usar o SoftEther:

- Não use SoftEther sem ativar a opção “Sempre verificar certificado do servidor”.

5. L2TP/IPSec: é lento e não vale a pena

| Prós | Contras |

|---|---|

| O encapsulamento duplo oferece maior segurança | Possivelmente comprometido pela NSA |

| Compatibilidade nativa com a maioria das plataformas | Mais lento que outros protocolos VPN |

| Compatível com uma variedade de cifras, incluindo AES-256 | Suscetível a ataques Man-in-the-Middle |

RESUMO: O L2TP/IPSec é um protocolo VPN relativamente lento. Ele requer soluções alternativas para ser usado com segurança e ainda assim não vale a pena usá-lo. Você quase sempre vai encontrar um protocolo VPN mais seguro e rápido.

Criado em 1999 como um sucessor do PPTP, o Layer 2 Tunneling Protocol (L2TP) é um protocolo fácil de usar e com compatibilidade nativa para a maioria das VPNs e dispositivos.

Assim como o IKEv2, o L2TP é combinado com o IPSec para formar um protocolo VPN híbrido L2TP/IPSec. Infelizmente, isso significa que ele está suscetível às mesmas preocupações de privacidade, levantadas por Edward Snowden, de que o IPSec foi comprometido pela NSA.

Há ainda outra falha de segurança no L2TP. Esse problema surge quando é usado com uma VPN que utiliza chaves pré-compartilhadas.

Quando as chaves de criptografia da VPN estão disponíveis para serem baixadas online, isso abre a possibilidade de invasores falsificarem credenciais de autenticação, simularem o servidor VPN e espionarem sua conexão, algo conhecido como ataque Man-in-the-Middle.

O L2TP oferece um recurso de encapsulamento duplo, que envolve seus dados em duas camadas de proteção. Embora esse recurso aumente a segurança do protocolo, também reduz a velocidade consideravelmente.

Protocolos mais antigos, como o L2TP, também podem ser incompatíveis com NAT, o que pode causar problemas de conectividade. Nesse caso, é preciso usar um recurso de passagem de VPN no roteador para se conectar à VPN usando o L2TP.

O L2TP/IPSec é o protocolo VPN mais lento da lista.

Quando usar o L2TP/IPSec:

- Não recomendamos usar o L2TP/IPSec.

Quando não usar o L2TP/IPSec:

- Não use o L2TP caso vá revelar informações pessoais, se preocupe com a vigilância da NSA ou use uma VPN que compartilhe publicamente as chaves de criptografia online.

6. SSTP: código fechado com riscos potenciais

| Prós | Contras |

|---|---|

| Útil para contornar firewalls | Código fechado |

| Fácil de configurar no Windows | Pode ser suscetível a ataques Man-in-the-Middle |

| Uso de criptografia AES-256 forte | Vínculos preocupantes com a NSA |

RESUMO: O SSTP é um bom protocolo VPN em termos de desempenho. É razoavelmente rápido e muito eficaz para contornar a censura. No entanto, ele traz algumas preocupações de privacidade e segurança. Por esses motivos, evite usar o SSTP no tráfego de dados sensíveis, sempre que possível.

O Secure Socket Tunneling Protocol (SSTP) é um protocolo exclusivo criado e operado pela Microsoft. Por ser de código fechado os detalhes de implementação não são claros.

Sabemos que o SSTP é baseado nos padrões de criptografia SSL/TLS.

Isso é bom porque permite que o SSTP use a porta TCP 443. Essa é a porta pela qual passa todo o tráfego normal de HTTPS, o que dificulta muito o bloqueio por firewalls.

Como resultado, o SSTP é um protocolo VPN eficaz para tentar contornar a censura, como o Grande Firewall da China.

Por outro lado, o SSL 3.0 é vulnerável a um ataque Man-in-the-Middle específico, conhecido como POODLE. Não foi confirmado se o SSTP também é afetado por essa vulnerabilidade, mas não achamos que valha a pena arriscar.

Há ainda a questão das cooperações anteriores da Microsoft com a NSA. Por ser um protocolo de código fechado produzido pela Microsoft, existe a possibilidade de que a NSA tenha inserido um backdoor nele.

Quando usar o SSTP:

- Se estiver tentando contornar firewalls da escola, do trabalho ou do governo e não houver um protocolo melhor disponível.

Quando não usar o SSTP:

- Diante da possibilidade de um ataque POODLE e/ou vigilância da NSA, não use o SSTP em atividades em que sua privacidade, segurança ou anonimato seja de extrema importância.

7. PPTP: obsoleto e inseguro

| Prós | Contras |

|---|---|

| Velocidades altíssimas | Tem vulnerabilidades de segurança conhecidas |

| Compatibilidade nativa com quase todas as plataformas | Incompatível com chaves de criptografia de 256 bits |

| Configuração fácil | Não contorna a censura |

| Supostamente comprometido pela NSA | |

| Ineficaz como ferramenta de privacidade |

RESUMO: O PPTP é rápido porque não protege os seus dados. Caso use o PPTP para criar um túnel VPN, seu tráfego poderá ser facilmente exposto a bisbilhoteiros e é improvável que você consiga desbloquear restrições geográficas ou contornar firewalls.

O Point-to-Point Tunneling Protocol (PPTP) foi o primeiro protocolo VPN. Desenvolvido por um engenheiro da Microsoft, Gurdeep Singh-Pall, em 1996, ele marcou o início da tecnologia de VPNs.

Hoje em dia, o PPTP é desatualizado e nada seguro para uso em uma VPN pessoal.

Não recomendamos o uso do PPTP, a menos que seja absolutamente necessário. É uma ferramenta de privacidade e segurança obsoleta.

O PPTP oferece velocidades altas, em parte porque a chave de criptografia mais forte que pode usar é a de 128 bits. Ele não é compatível com a criptografia militar AES-256, usada nas VPNs mais seguras.

O protocolo compromete a segurança em favor da velocidade, o que gera várias vulnerabilidades conhecidas. Por exemplo, foi demonstrado que um hacker habilidoso consegue invadir uma conexão de VPN criptografada pelo PPTP em questão de minutos.

Supostamente, a NSA também explorou vulnerabilidades do PPTP para coletar grandes quantidades de dados de usuários de VPNs.

Ainda que às vezes seja usado em redes empresariais de VPN, você deve evitar o uso do PPTP em sua VPN pessoal. Alguns provedores de VPN pararam de oferecer o PPTP devido às vulnerabilidades.

Quando usar o PPTP:

- Não recomendamos usar o PPTP, a não ser que apenas queira velocidades altas e não se preocupe com privacidade ou segurança.

Quando não usar o PPTP:

- É essencial que nunca use o PPTP em atividades que envolvam informações sigilosas, como dados bancários ou senhas.

Protocolos VPN proprietários

Várias VPNs não oferecem apenas os protocolos listados acima. Muitas também desenvolvem seus próprios protocolos, conhecidos como protocolos VPN proprietários.

Um protocolo proprietário tem vantagens e desvantagens. A principal vantagem é que ele provavelmente terá uma velocidade maior que as demais opções oferecidas.

Depois de investir tempo e dinheiro em um novo protocolo, é natural que uma VPN dedique seus melhores servidores e infraestrutura para torná-lo o mais rápido possível. Em geral, os provedores também alegam que essa é a opção mais segura.

Por outro lado, a maioria desses protocolos não oferece transparência.

Protocolos de código aberto, como o OpenVPN, foram analisados por milhares de pessoas para garantir que são seguros e fazem exatamente o que prometem. Os protocolos VPN proprietários quase sempre têm código fechado. Por isso, é muito difícil saber exatamente o que se passa dentro deles.

O número de provedores de VPN que usam um protocolo proprietário é pequeno, mas está aumentando. Veja aqui alguns deles:

- Astrill – OpenWeb e StealthVPN

- ExpressVPN – Lightway

- Hotspot Shield – Catapult Hydra

- Hidester – CamoVPN

- NordVPN – NordLynx

- VPN Unlimited – KeepSolid Wise

- VyprVPN – Chameleon

- X-VPN – Protocol X